Entenda por que o navegador bloqueia o acesso por falha no certificado SSL e veja como corrigir o erro net::err_cert_common_name_invalid.

O erro NET::ERR_CERT_COMMON_NAME_INVALID é um dos avisos de segurança mais comuns e aparece quando há um problema entre o domínio acessado e as informações presentes no certificado SSL/TLS instalado no servidor.

Em termos práticos, o navegador está dizendo que o site não é confiável porque o nome registrado no certificado não corresponde ao endereço visitado.

Esse tipo de erro pode afetar a confiança do usuário, prejudicar o SEO, impedir acessos e até comprometer vendas ou cadastros em sites que dependam de formulários ou transações online.

Dessa forma, corrigir esse problema rápido é importante para manter a credibilidade do site e garantir conformidade com padrões modernos de segurança digital.

Para te ajudar nessa tarefa, a seguir, você verá um guia detalhado que explica o que causa o erro net::err_cert_common_name_invalid, como identificar o problema e como corrigir o certificado SSL configurado no servidor. Aproveite o conteúdo e tenha uma boa leitura.

O que é o erro NET::ERR_CERT_COMMON_NAME_INVALID

Esse erro NET::ERR_CERT_COMMON_NAME_INVALID é uma proteção ativa implementada pelos navegadores modernos para impedir que o usuário acesse um site cuja identidade digital não pode ser confirmada.

Em outras palavras, o navegador identifica uma inconsistência entre o domínio digitado na barra de endereços e o domínio registrado no certificado, bloqueando o acesso para evitar riscos como roubo de dados ou fraudes.

Esse problema costuma ocorrer durante migrações, renovações de SSL vencidos, troca de domínio, uso de subdomínios ou quando há erros de configuração no servidor.

Mesmo pequenas diferenças no nome, como acessar a versão com www quando apenas a versão sem www está incluída no certificado, já são suficientes para disparar o alerta e manter a segurança digital de quem está acessando o site.

Por isso, compreender esse erro é fundamental para manter o site seguro, confiável e compatível com as práticas modernas de segurança digital.

Definição e significado do erro

O erro indica que o Common Name (CN) ou os SANs (Subject Alternative Names) do certificado não corresponde ao domínio acessado. Isso acontece quando o certificado foi emitido para exemplo.com, mas o usuário acessa www.exemplo.com e vice-versa.

Também ocorre quando subdomínios não estão incluídos no certificado ou quando o administrador instala o certificado no domínio errado. Esse mecanismo protege os usuários contra ataques de spoofing e HTTPS forjado.

Por que os navegadores exibem esse aviso

Os navegadores realizam avaliações rigorosas de segurança para garantir que:

- A conexão seja criptografada corretamente;

- O certificado pertença ao domínio acessado;

- A autoridade emissora (CA) seja confiável;

- Não haja risco de interceptação (man-in-the-middle);

- Dados sensíveis do usuário não sejam expostos.

Quando qualquer uma dessas verificações falha, o navegador interrompe a conexão e exibe uma tela de alerta. Essa prática segue padrões internacionais de segurança estabelecidos por organizações como CA/Browser Forum.

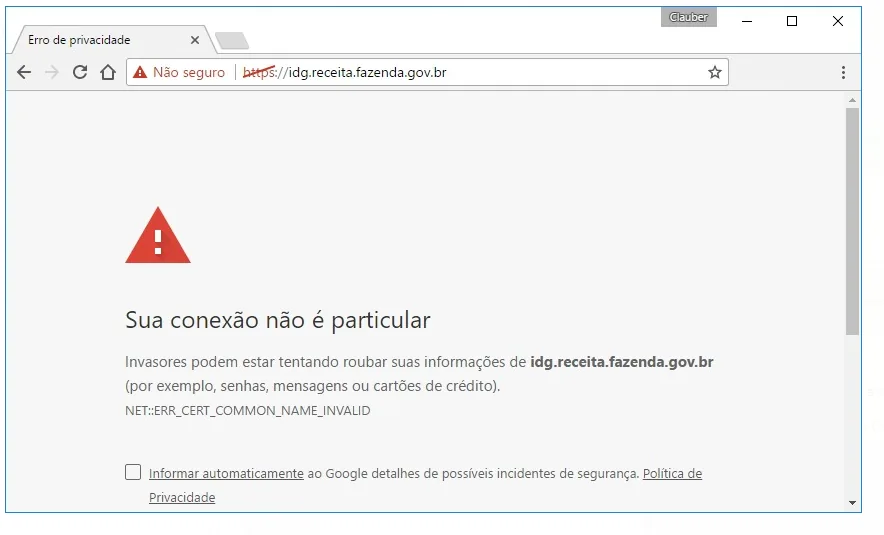

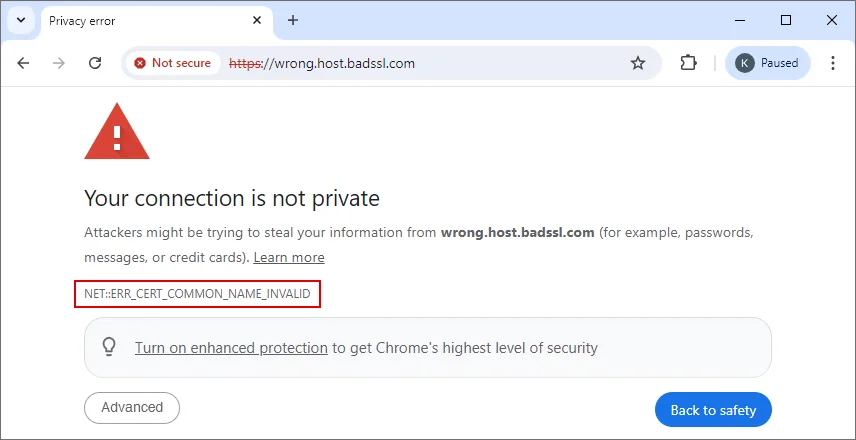

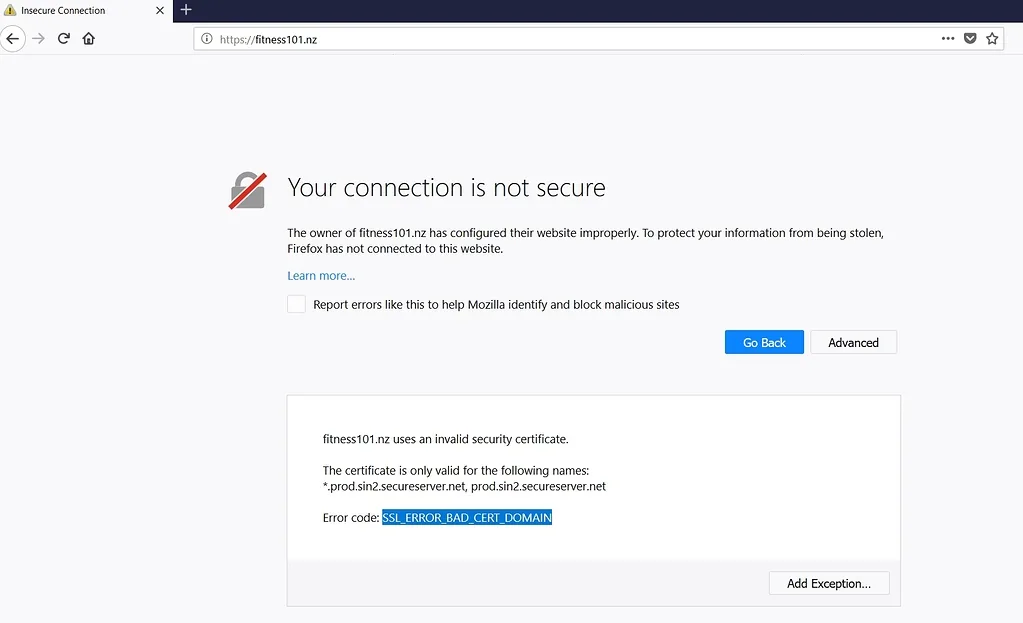

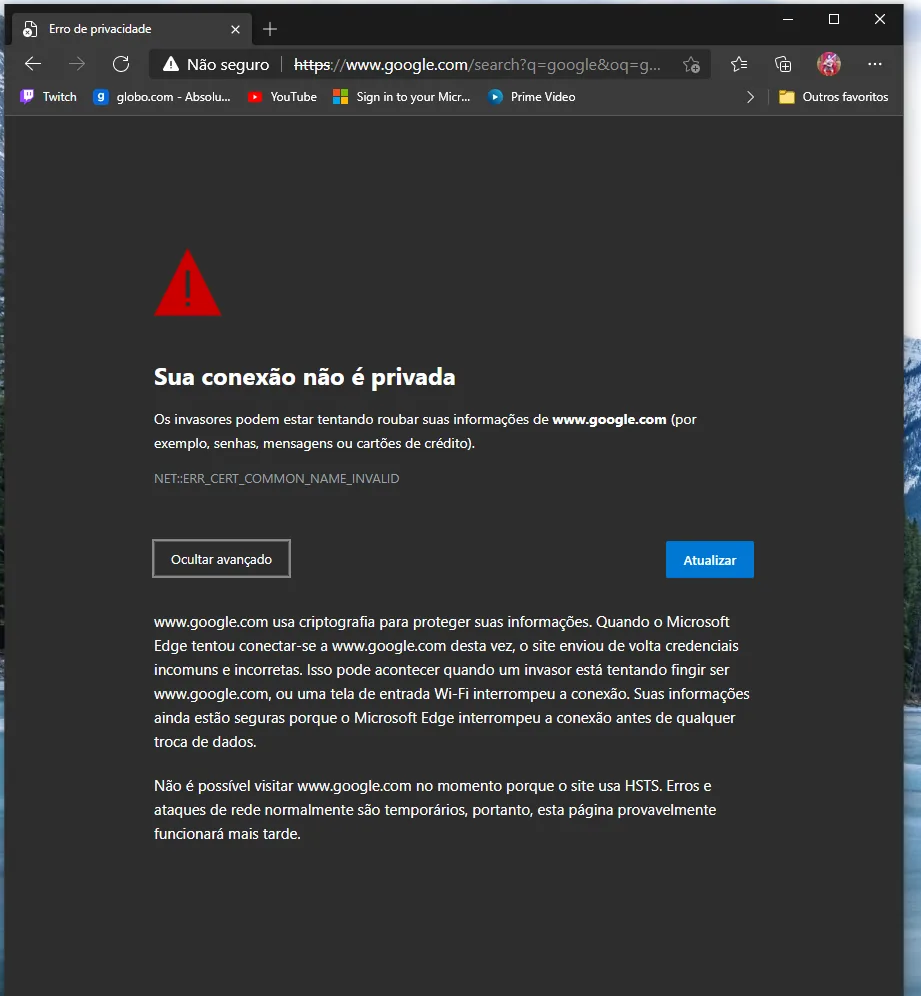

Como o erro aparece em diferentes navegadores

Embora a causa seja a mesma, cada navegador exibe a mensagem de forma diferente:

- Google Chrome: NET::ERR_CERT_COMMON_NAME_INVALID

- Mozilla Firefox: SEC_ERROR_BAD_CERT_DOMAIN

- Microsoft Edge: NET::ERR_CERT_COMMON_NAME_INVALID

Todas essas mensagens evidenciam que o certificado SSL apresentado pelo servidor não é válido para o domínio acessado, reforçando a necessidade de corrigir a configuração ou emitir um novo certificado.

Principais causas do erro

Compreender as causas do erro NET::ERR_CERT_COMMON_NAME_INVALID vai te ajudar a diagnosticar rapidamente o problema e aplicar a solução mais adequada.

Embora a mensagem de erro pareça técnica, na prática ela é consequência de incompatibilidades relativamente simples entre o certificado e o domínio acessado.

A seguir, analisamos as causas mais frequentes e o motivo pelo qual cada uma delas desencadeia o alerta nos navegadores modernos.

Domínio informado no certificado não corresponde ao domínio acessado

Essa é disparadamente a causa mais comum do erro e muitas vezes ocorre por detalhes mínimos. Quando o certificado SSL é emitido para um domínio específico, como: exemplo.com ele não é automaticamente válido para: www.exemplo.com

Ou seja, www e não-www são tratados como domínios distintos para fins de segurança. Da mesma forma, se o certificado cobre apenas www.exemplo.com, o acesso a exemplo.com resultará no erro.

A solução mais adequada é emitir um certificado que inclua ambas as versões do domínio no Common Name (CN) e nos SANs. Essa discrepância costumeiramente aparece em sites recém-configurados, migrações entre hospedagens ou ao instalar certificados manualmente.

Certificado SSL sem “www” ou sem subdomínios (SAN/Wildcard)

Outra causa comum aparece quando o certificado inclui apenas o domínio principal e não os subdomínios utilizados pelo site. Exemplos:

- certificado válido para dominio.com, mas não para blog.dominio.com

- certificado válido para exemplo.com, mas não para www.exemplo.com

Quando há múltiplos subdomínios como painel, loja, API, blog, ambiente de desenvolvimento, o ideal é utilizar um certificado:

- SAN (Subject Alternative Names) para incluir vários domínios diferentes

- Wildcard para cobrir todos os subdomínios de um único nível, como *.exemplo.com

Ambas as opções eliminam grande parte dos erros de Common Name.

Certificado autoassinado ou não confiável

Certificados autoassinados são frequentemente usados em ambientes de teste, mas não são confiáveis para produção. Como eles não são emitidos por uma autoridade certificadora reconhecida, os navegadores não conseguem validar a sua autenticidade, resultando em erro imediato.

Somente certificados emitidos por CAs confiáveis, como DigiCert, Sectigo, Let’s Encrypt, GeoTrust ou Cloudflare, são aceitos universalmente.

SSL instalado de forma incorreta no servidor

Mesmo que o certificado seja válido, erros na instalação podem torná-lo inválido. Entre os problemas mais comuns estão:

- Falta ou ordem incorreta da cadeia intermediária (CA Bundle)

- Instalação do certificado no domínio errado

- Chaves privadas incompatíveis

- Configurações incompletas em servidores Apache, Nginx ou LiteSpeed

Esses erros impedem a validação da identidade do servidor.

Problemas no lado do visitante (cache, extensões, antivírus, data/hora)

Embora menos comuns, problemas no dispositivo do visitante também podem gerar o erro, mesmo que o servidor esteja configurado corretamente. Entre as causas recorrentes estão:

- Cache do navegador corrompido;

- Antivírus interferindo no tráfego HTTPS;

- Extensões que inspecionam conexões TLS;

- Relógio do sistema com data/hora incorretas (muito frequente em notebooks antigos);

Como resultado, o navegador interpreta o certificado como inválido.

Como identificar o problema

Embora a mensagem do navegador indique que há inconsistência entre o domínio acessado e o certificado instalado, é necessário entender qual parte exatamente não corresponde.

Para isso, é importante analisar o certificado SSL diretamente no navegador, conferir os campos críticos de identidade do servidor e validar se a autoridade certificadora é reconhecida. A seguir, exploramos os principais métodos para identificar com precisão a causa do erro.

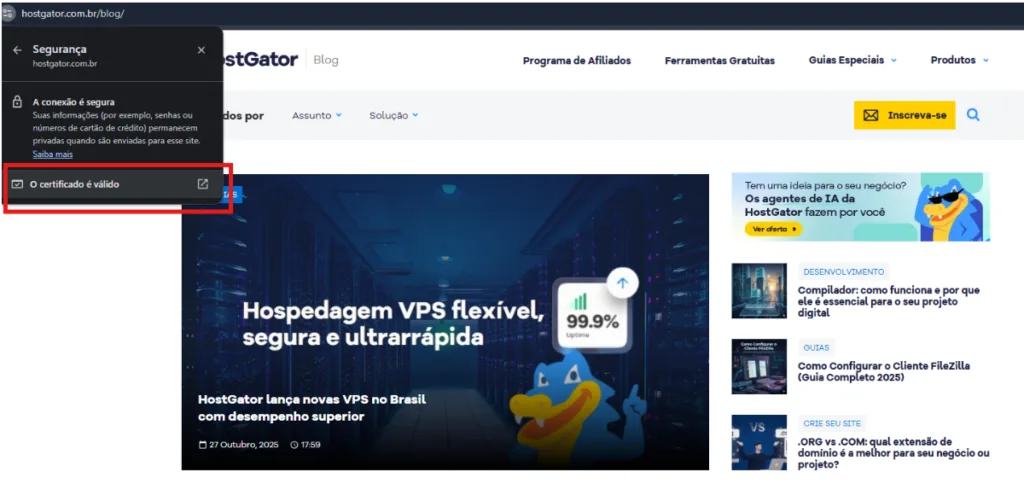

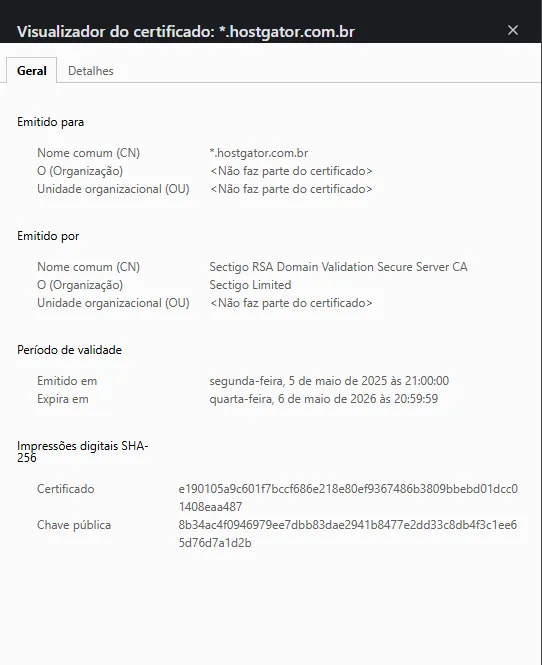

Verificar o certificado SSL no navegador

O primeiro passo é inspecionar o certificado diretamente no navegador. Para isso, basta clicar no ícone do cadeado ao lado da URL e selecionar a opção “Certificado”.

Depois só clicar na opção de certificado para ter mais informações:

Aqui você consegue verificar as informações sobre o certificado do site.

Nessa janela, é possível visualizar informações essenciais, como:

| Campo do certificado | O que significa | Por que importa |

| Common Name (CN) | Nome principal para o qual o certificado foi emitido | Deve corresponder exatamente ao domínio acessado |

| SANs (Subject Alternative Names) | Lista de domínios adicionais suportados | Permite incluir subdomínios e variações como www |

| Validade | Período em que o certificado é válido | Certificados expirados são rejeitados |

| Emissor (CA) | Autoridade que emitiu o certificado | Navegadores só aceitam CAs confiáveis |

| Cadeia intermediária (CA Bundle) | Certificados que conectam o site à CA raiz | Uma cadeia incompleta causa erro de validação |

Se qualquer um desses elementos estiver incorreto, incompleto ou desalinhado com o domínio acessado, o erro será exibido. Além disso, navegar até a aba de detalhes permite visualizar quais domínios o certificado realmente cobre.

Checar o Common Name e os SAN

Após localizar o certificado, é fundamental conferir se o CN e os SANs incluem todos os domínios utilizados pelo site. Esses dois campos determinam exatamente para quais endereços o certificado é válido. Por exemplo:

- Se o certificado cobre apenas dominio.com, a versão www.dominio.com não funcionará.

- Se o certificado cobre apenas www, subdomínios como loja, api, painel, etc., ficarão sem suporte.

Em sites com múltiplos ambientes, subdomínios ou rotas específicas, certificados SAN ou Wildcard são sempre recomendados.

Conferir domínio com ou sem “www”

Esse é um erro clássico. Para fins de validação SSL, www e não-www são domínios diferentes.

Isso significa que, mesmo que o site pareça o mesmo visualmente, o certificado precisa reconhecer ambos. Caso contrário, um deles apresentará erro imediatamente. Por isso, o ideal é que os certificados incluam:

| Certificado cobre | Acesso funciona? |

| exemplo.com | Falha ao acessar www.exemplo.com |

| www.exemplo.com | Falha ao acessar exemplo.com |

| Ambos em CN/SAN | Funciona em todas as versões |

Essa dupla cobertura resolve entre 40% e 60% dos casos de Common Name inválido. como podemos ver na tabela a seguir:

Validar emissor do certificado (CA confiável)

Os navegadores só aceitam certificados emitidos por autoridades reconhecidas internacionalmente. Entre as mais comuns estão:

Se o certificado for emitido por uma CA desconhecida ou autoassinada, o navegador o rejeitará. A validação do emissor é particularmente importante em ambientes de testes, onde certificados autoassinados são comuns mas inadequados para produção.

Como corrigir o erro

Depois de identificar a causa do erro NET::ERR_CERT_COMMON_NAME_INVALID, o próximo passo é aplicar a correção adequada.

Na maioria dos casos, o problema está relacionado a certificados emitidos para o domínio errado, configurações incompletas ou falhas na instalação do SSL no servidor.

No entanto, também é comum que o erro esteja no dispositivo do visitante e não no servidor, o que torna essencial diferenciar entre falhas locais e erros de configuração real.

As correções listadas abaixo cobrem alguns dos cenários mais frequentes e ajudam a restabelecer uma conexão HTTPS válida, segura e reconhecida pelos principais navegadores.

Reinstalar o certificado SSL corretamente

A reinstalação do certificado SSL é uma das soluções mais eficazes, principalmente quando há problemas de incompatibilidade entre os arquivos instalados ou falhas na cadeia de certificação.

Para que o navegador valide o certificado, é necessário instalar corretamente todos os componentes, incluindo:

- Certificado principal (CRT);

- Chave privada correspondente (.key);

- Cadeia intermediária ou CA Bundle.

A ausência de qualquer um desses elementos impede que o navegador consiga verificar a identidade do servidor.

Além disso, uma chave privada incompatível ou um CA Bundle instalado na ordem errada pode gerar o erro mesmo quando o Common Name está correto.

Por isso, sempre reinstale o SSL utilizando os arquivos originais fornecidos pela autoridade certificadora.

Emitir certificado cobrindo versões com e sem “www”

Como explicado anteriormente, www e não-www são tratados como domínios diferentes pelos navegadores. Isso significa que um certificado ideal deve cobrir ambos:

- exemplo.com

- www.exemplo.com

Se o site utiliza múltiplos subdomínios (como api.exemplo.com, blog.exemplo.com ou loja.exemplo.com), a solução mais robusta é emitir um certificado SAN (Subject Alternative Names) ou um Wildcard, que cobre todos os subdomínios de um mesmo nível.

Certificados que não incluem essas variações inevitavelmente geram o erro de Common Name inconsistente e precisam ser corrigidos para que o acesso ao site seja liberado.

Substituir certificados autoassinados

Certificados autoassinados não são confiáveis para uso público e sempre são bloqueados pelos navegadores, pois não podem ser verificados por uma autoridade certificadora reconhecida.

Para sites de produção, a solução é simples: substituir o certificado autoassinado por um certificado emitido por uma CA válida.

Revisar redirecionamentos e configuração de domínio/subdomínio

Mesmo com um certificado válido, erros de redirecionamento podem fazer o navegador carregar um domínio diferente daquele configurado no certificado. Entre os problemas mais comuns estão:

- redirecionamento incorreto de HTTP → HTTPS

- regras conflitantes em .htaccess, nginx.conf ou LiteSpeed

- configuração errada na CDN ou no proxy (ex.: Cloudflare apontando para domínio errado)

- domínio alternativo ativo sem cobertura no certificado

Corrigir essas regras garante que o certificado exibido corresponda ao domínio final acessado.

Limpar cache, desativar extensões e ajustar data/hora

Quando o certificado está correto, mas o erro persiste apenas para alguns visitantes, o problema pode ser local. Três ações simples resolvem a maioria dos casos:

- limpar cache do navegador

- desativar extensões que interferem no HTTPS (como adblockers ou firewalls)

- corrigir data e hora do sistema

A data incorreta é especialmente problemática, pois faz o navegador acreditar que o certificado está expirado ou “de outro período”.

Testar o domínio em modo anônimo ou em outro navegador

Uma etapa final recomendada é testar o site:

- no modo anônimo

- em outro navegador

- em outro dispositivo

Se o erro desaparecer, é quase certo que a falha está no ambiente local do usuário e não no certificado ou no servidor.

Casos comuns e exemplos práticos

Erros envolvendo o certificado SSL, principalmente o NET::ERR_CERT_COMMON_NAME_INVALID, não ocorrem apenas em cenários complexos.

Na verdade, eles são mais frequentes em situações do dia a dia, como criação de novos sites, migração de hospedagem ou configurações incorretas em plataformas CMS.

Analisar esses casos ajuda a entender como pequenas falhas de configuração podem comprometer toda a estrutura de HTTPS, afetando desempenho, acesso e credibilidade do site.

Site novo com HTTPS apresentando erro

Esse é um dos cenários mais frequentes, especialmente entre sites recém-publicados. O erro costuma surgir quando o certificado é emitido apenas para uma versão do domínio, geralmente sem incluir o www.

Assim, o visitante acessa uma URL diferente daquela coberta pelo certificado, e o navegador identifica a inconsistência imediatamente.

Outro problema recorrente é que muitos iniciantes habilitam o HTTPS automaticamente, mas não configuram corretamente o redirecionamento entre HTTP e HTTPS. Como resultado, o usuário pode ser direcionado para uma versão do domínio que não está incluída no certificado.

Migração de domínio gerando inconsistência no SSL

Durante as migrações entre servidores, é comum transferir arquivos e banco de dados, mas esquecer da parte mais sensível: o certificado SSL. Como o certificado está vinculado a um domínio e a uma chave privada específica, qualquer mudança sem reinstalação completa pode gerar incompatibilidades.

Erros típicos incluem:

- Cadeia intermediária não reinstalada

- Chave privada incompatível

- Certificado antigo apontando para domínio desatualizado

- Configurações antigas sendo carregadas em cache pelo servidor

Esse cenário costuma afetar especialmente sites que trocam de hospedagem com frequência, como e-commerces e portais WordPress.

Problemas ao usar CMS (WordPress e redirecionamentos errados)

No WordPress, um simples erro nas configurações de URL pode gerar conflitos graves de SSL. Dessa forma, os campos Endereço do WordPress (URL) e Endereço do site (URL) precisam estar alinhados com a versão do domínio configurada no certificado.

Pois se um campo usa https://dominio.com e o outro https://www.dominio.com, o WordPress cria redirecionamentos inconsistentes, fazendo o navegador detectar uma versão incorreta do domínio e disparar o erro de Common Name inválido.

Plugins de cache, CDN, Cloudflare e configurações de .htaccess também podem agravar esse cenário.

Erro que aparece só para alguns visitantes

Quando o erro ocorre apenas para algumas pessoas, geralmente a causa é local e não no servidor. Entre os motivos mais comuns estão:

- Cache antigo e corrompido

- Antivírus que inspecionam conexões HTTPS

- Proxies corporativos que modificam certificados

- Data/hora incorretas

Nesses casos, limpar cache, ajustar relógio e testar em outro navegador costuma resolver rapidamente o erro net::err_cert_common_name_invalid.

Boas práticas ao configurar SSL/TLS

Garantir que o SSL funcione sem falhas exige um conjunto de práticas recomendadas, principalmente em sites complexos ou ambientes empresariais, veja abaixo as principais.

Usar certificados de autoridades confiáveis

CAs como Let’s Encrypt, Cloudflare, Sectigo e DigiCert reduzem riscos de bloqueio e aumentam a confiança do navegador. Por isso, sempre utilize esses sites e nunca utilize certificados autoassinados em sites públicos.

Emitir certificados SAN ou wildcard quando necessário

Sites com múltiplos subdomínios (API, painel, blog, loja) devem sempre optar por:

- SAN (Subject Alternative Names) para domínios variados; ou

- Wildcard para subdomínios ilimitados de um mesmo domínio.

Esses certificados evitam erros de Common Name e facilitam a manutenção.

Configurar corretamente redirecionamentos HTTPS

Regras de redirecionamento mal configuradas podem enviar o visitante para domínios inesperados. Garantir que o HTTP→HTTPS esteja correto elimina loops, inconsistências e “omite” URLs problemáticas.

Testar o site após alterações no SSL

Ferramentas úteis:

- SSLLabs (SSL Server Test) – análise profunda da cadeia de certificados

- WhyNoPadlock – identifica elementos mistos ou inseguros

- Ferramentas da HostGator – diagnóstico rápido para iniciantes

Testar após qualquer alteração evita que erros se acumulem ou passem despercebidos.

Conclusão

O erro NET::ERR_CERT_COMMON_NAME_INVALID é um dos problemas de SSL mais recorrentes e, apesar de parecer complexo à primeira vista, costuma ter causas relativamente simples, quase sempre relacionadas à incompatibilidade entre o domínio acessado e as informações configuradas no certificado.

Como vimos ao longo deste guia, ajustes como emitir um certificado que inclua todas as versões do domínio, reinstalar a cadeia completa (CRT + chave + CA Bundle), configurar redirecionamentos adequadamente e verificar questões locais no navegador já são suficientes para restaurar uma conexão HTTPS segura e confiável.

Se você deseja aprofundar seu conhecimento e continuar aprimorando a segurança e o desempenho do seu site, vale a pena conferir também os conteúdos complementares da HostGator sobre SSL, HTTPS, hospedagem e configuração de domínios.