Descubra o que é SPF, como funciona e por que ele é vital para evitar falsificação e garantir a entrega segura de e-mails corporativos.

Embora seja um dos pilares da autenticação de e-mails modernos, sendo fundamental para evitar que mensagens falsas ou fraudulentas se passem por comunicações legítimas da sua empresa, é comum que muitas pessoas ainda não saibam o que é SPF e para que ele serve.

Em um cenário no qual o phishing e o spoofing são práticas cada vez mais comuns, entender e configurar corretamente o registro SPF é essencial para proteger a sua reputação de domínio e garantir a entrega segura de mensagens aos destinatários.

Neste artigo, você vai entender o que é o SPF, como ele funciona e quais são os seus componentes principais. Além disso, também vai aprender como configurá-lo corretamente e os erros mais comuns a evitar na sua aplicação.

Também vamos comparar o SPF com outros protocolos de autenticação, como DKIM e DMARC, para que você tenha uma visão completa de como fortalecer a segurança do seu domínio de e-mail. Aproveite o conteúdo e tenha uma boa leitura.

O que é um registro DNS SPF?

Antes de mergulhar nos detalhes técnicos, é importante entender a base conceitual. O registro DNS SPF é uma forma de dizer aos servidores de e-mail quais endereços IP estão autorizados a enviar mensagens em nome do seu domínio.

Ele é configurado como um registro TXT no DNS, e sua função principal é autenticar o remetente de uma mensagem antes que ela chegue ao destinatário.

Imagine o SPF como uma lista de convidados em uma portaria digital: apenas os IPs e domínios listados têm permissão para “entrar” e enviar mensagens com o nome do seu domínio. Essa verificação evita falsificações e reduz o risco de suas mensagens legítimas serem classificadas como spam.

Definição do SPF (Sender Policy Framework)

O Sender Policy Framework (SPF) é um protocolo de autenticação de e-mails definido originalmente no RFC 7208, que especifica como os servidores de destino devem verificar se o servidor de origem está autorizado a enviar mensagens em nome de um domínio.

Em termos simples, o SPF usa um registro TXT no DNS do domínio para listar os IPs e servidores autorizados. Dessa forma, quando um e-mail é recebido, o servidor destinatário consulta esse registro e compara as informações para decidir se a mensagem é legítima ou potencialmente fraudulenta.

Por que existe: autenticação e prevenção de spoofing

O SPF foi criado como resposta ao aumento de ataques de spoofing, uma técnica em que criminosos enviam e-mails fingindo ser outra pessoa ou empresa. Isso é comum em golpes de phishing, usados para roubo de dados e credenciais estratégicas para a empresa.

Nesse tipo de fraude, um e-mail aparentemente enviado por uma empresa legítima como “[email protected]” na verdade é originado de um servidor não autorizado, controlado por golpistas.

Essa prática é amplamente usada em golpes de phishing, que visam roubar senhas, dados financeiros ou informações confidenciais.

Casos famosos incluem campanhas falsas do PayPal, Apple ID e Correios, nas quais os atacantes enviavam e-mails quase idênticos aos originais, solicitando atualização de dados ou pagamento de taxas.

Em muitos desses incidentes, o SPF ausente ou configurado incorretamente permitia que os golpistas mascarassem os seus domínios, aumentando a credibilidade das mensagens falsas.

Ao implementar o SPF, o domínio passa a declarar explicitamente quais servidores podem enviar mensagens, dificultando que terceiros falsifiquem o remetente. Isso aumenta a entregabilidade das mensagens legítimas e protege a reputação do domínio.

Como funcionam os registros SPF

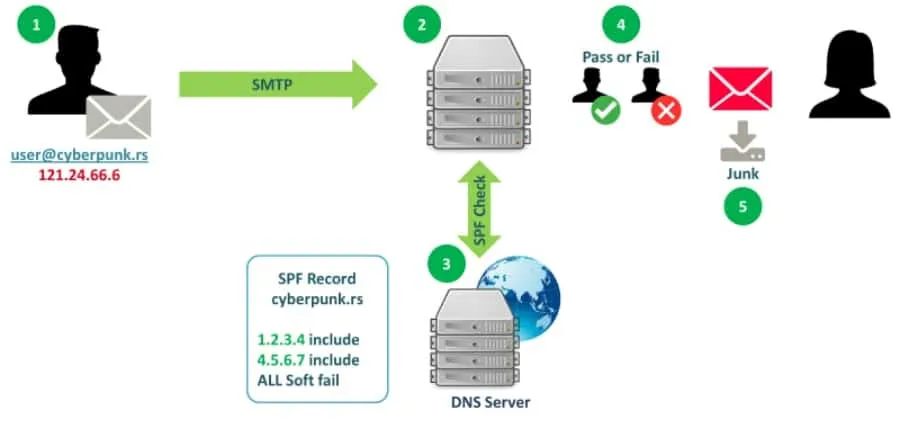

O funcionamento do SPF é baseado em uma série de consultas DNS e validações de origem. Assim, quando um servidor de e-mail recebe uma mensagem, ele analisa o cabeçalho do remetente e compara com o registro SPF do domínio informado.

Processo de verificação de SPF pelo servidor de e-mail

A autenticação via SPF (Sender Policy Framework) ocorre de forma automática toda vez que um servidor de e-mail recebe uma mensagem.

O objetivo é confirmar se o remetente tem permissão para enviar mensagens em nome do domínio que está utilizando. Esse processo é fundamental para prevenir fraudes, spoofing e phishing.

O servidor de destino identifica o domínio do remetente (ex.: @empresa.com) e consulta o DNS em busca do registro TXT que contém as regras do SPF. Em seguida, verifica os IPs e domínios autorizados a enviar mensagens em nome daquele domínio.

Se o IP do servidor de origem estiver listado, o e-mail é aceito; caso contrário, ele é marcado como suspeito ou rejeitado, conforme a política configurada (-all, ~all etc.).

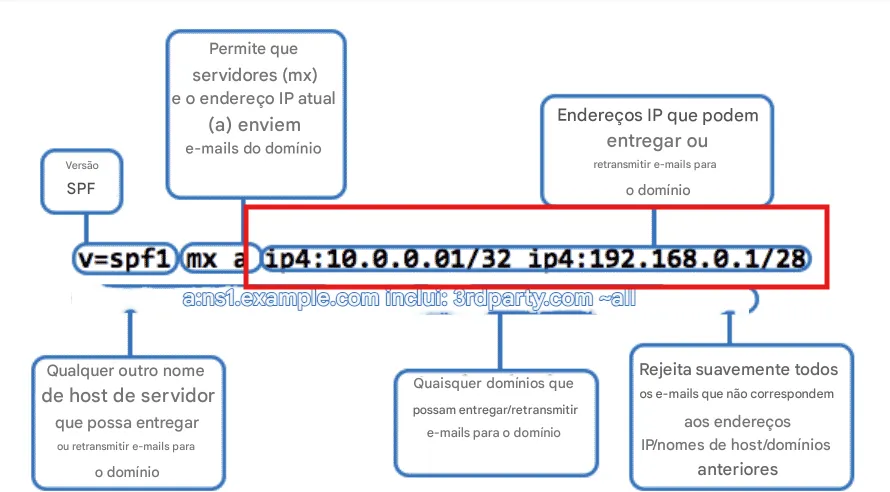

Entradas típicas: IPs autorizados, domínios incluídos e política “all”

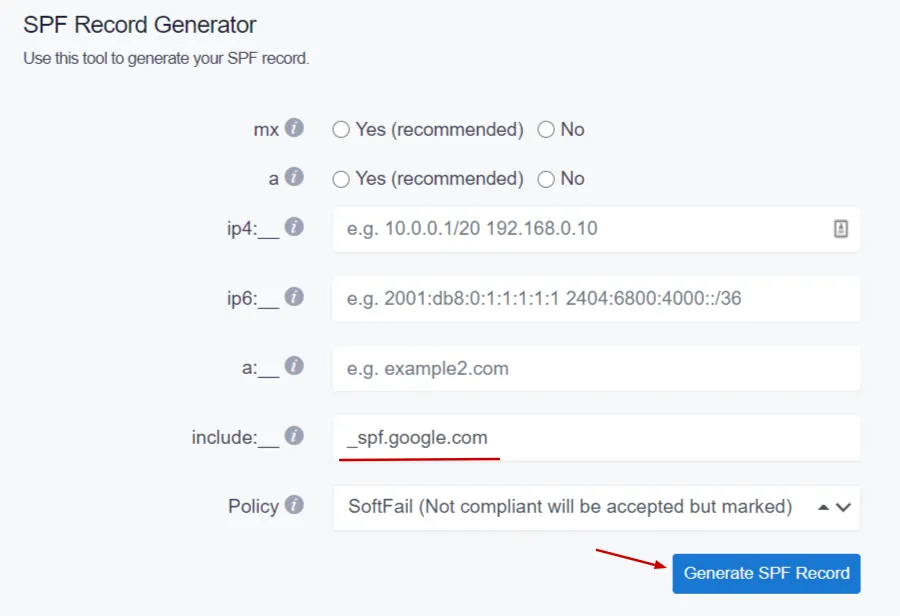

Um registro SPF é composto por uma sequência de instruções que definem quem pode enviar e-mails em nome de um domínio. Essas instruções são organizadas dentro de um registro TXT no DNS e seguem uma estrutura padronizada. Exemplo:

v=spf1 ip4:192.168.1.10 include:_spf.google.com -all

Neste exemplo:

- ip4:192.168.1.10 → indica o IP autorizado a enviar e-mails.

- include:_spf.google.com → inclui os servidores autorizados pelo Google.

- -all → define a política para remetentes não listados (neste caso, rejeição).

Essa estrutura garante que apenas servidores previamente autorizados possam representar o domínio, evitando falsificação e melhorando a reputação de entrega dos e-mails.

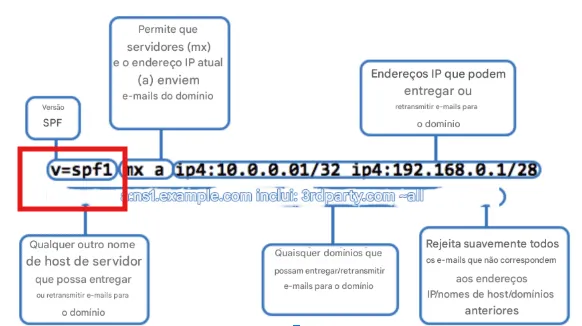

Componentes principais de um registro SPF

Cada parte do registro define uma regra específica sobre quem está autorizado a enviar e-mails em nome de um domínio e o que deve acontecer quando um remetente não cumpre essas regras.

Compreender cada componente do v=spf1 até as políticas finais (-all, ~all, +all) é fundamental para quem gerencia servidores de e-mail, administra domínios corporativos ou trabalha com segurança da informação.

A seguir, vamos detalhar cada elemento do registro SPF, ilustrando com exemplos práticos, análises e recomendações específicas para diferentes cenários (como empresas que usam Google Workspace, Microsoft 365, HostGator Mail, entre outros).

v=spf1 — versão

O primeiro e obrigatório elemento de qualquer registro SPF é a declaração de versão. Ela informa aos servidores de e-mail que o domínio está utilizando o SPF versão 1, definida pelo RFC 7208.

Mesmo que o SPF não tenha múltiplas versões ativas, essa declaração é essencial para compatibilidade com todos os provedores de e-mail.

Sem o v=spf1, o servidor que está verificando o DNS pode simplesmente ignorar o registro, tratando o domínio como “sem autenticação configurada”. Isso significa que mensagens legítimas podem ser tratadas como não confiáveis, impactando diretamente na taxa de entrega.

ip4: / ip6: — definições de endereço IP autorizado

Esses parâmetros especificam os endereços IPv4 ou IPv6 dos servidores que estão autorizados a enviar e-mails. Esses são os mecanismos que identificam quais endereços IP podem enviar e-mails em nome do domínio.

ip4: (para endereços IPv4)

O parâmetro ip4: autoriza um servidor que usa IPv4 a enviar mensagens. Exemplo:

Isso significa que a faixa inteira de IPs 192.168.0.1/28 pode enviar e-mails usando o domínio configurado. Também é possível especificar utilizando a notação CIDR.

A notação CIDR (Classless Inter-Domain Routing) é uma forma compacta de representar faixas de endereços IP em vez de listá-los individualmente.

Ela utiliza a estrutura endereço/prefixo, onde o número após a barra indica quantos bits da máscara de rede são usados para identificar o intervalo de IPs.

ip6: (para endereços IPv6)

Para redes modernas e serviços baseados em IPv6, o mecanismo equivalente é ip6:: ip6:2001:db8::25, alguns cuidados e boas práticas seriam:

- Autorize apenas IPs realmente usados pelo seu servidor de e-mail.

- Evite faixas amplas (como /8 ou /16) para não abrir brechas de spoofing.

- Atualize o registro sempre que trocar de provedor ou servidor SMTP.

include: — inclusão de domínios terceiros

Um dos elementos mais poderosos (e mais mal compreendidos) do SPF é o mecanismo include:. Ele permite delegar autoridade a outros domínios, ou seja, dizer que o domínio confia nas regras SPF de outro provedor.

Isso é essencial quando a sua empresa utiliza serviços de e-mail externos, como Google Workspace, Microsoft 365, Zoho Mail ou HostGator Webmail.

Esse comando include:_spf.google.com faz com que o servidor de destino consulte o registro SPF do Google, verificando se o IP remetente faz parte da lista de servidores autorizados do provedor.

-all, ~all, +all — política para remetentes não listados

O qualificador “all” é o encerramento do registro SPF, e define o que deve acontecer com e-mails enviados por servidores que não estão autorizados nas regras anteriores. Ele é o elemento mais decisivo do SPF, pois controla o comportamento de aceitação, suspeita ou rejeição.

-all — Fail (rejeitar)

É a política mais restritiva e recomendada para domínios corporativos.

Ela instrui os servidores destinatários a rejeitar qualquer e-mail que não corresponda a um IP ou domínio listado no registro SPF. Exemplo: v=spf1 include:_spf.google.com -all

~all — SoftFail (suspeita)

Indica que mensagens fora das regras não devem ser rejeitadas imediatamente, mas sim marcadas como suspeitas ou “provavelmente falsificadas”.

+all — Pass (permite tudo)

Essa configuração é extremamente perigosa. Já que ela informa que qualquer servidor pode enviar e-mails usando o domínio, anulando toda a segurança do SPF. Exemplo: v=spf1 +all.

Esse tipo de regra é um erro comum em domínios comprometidos ou mal configurados, permitindo que spammers usem o nome da empresa livremente, sem qualquer tipo de controle ou verificação.

Esses qualificadores definem o que fazer com e-mails que não se enquadram nas regras anteriores:

- -all: rejeita mensagens não autorizadas.

- ~all: marca como suspeitas (soft fail).

- +all: permite tudo (não recomendado).

Outras regras: redirect= e exp=

O modificador redirect= permite reaproveitar o mesmo conjunto de regras SPF entre domínios diferentes. Por exemplo, uma empresa com os domínios empresa.com e empresa.net pode centralizar as regras do SPF apenas em um deles, conforme a tabela:

| Modificador | Função principal | Exemplo prático | Quando usar | Benefício principal |

redirect= | Redireciona a verificação SPF para outro domínio. Permite reutilizar o mesmo conjunto de regras entre domínios relacionados. | empresa.net TXT “v=spf1 redirect=empresa.com” | Quando múltiplos domínios da mesma organização precisam compartilhar as mesmas políticas de envio. | Centraliza a gestão do SPF, reduzindo erros e facilitando manutenção. |

exp= | Exibe uma mensagem de explicação quando um e-mail falha na validação SPF. | v=spf1 include:_spf.hostgator.com -all exp=exemplo.dominio.com | Quando é necessário fornecer feedback detalhado para administradores ou provedores sobre a causa da falha. | Melhora a transparência e ajuda na análise de logs e diagnósticos de falhas. |

Assim, qualquer e-mail enviado por empresa.net será validado com base no SPF de empresa.com. Essa técnica simplifica a manutenção e evita erros de replicação.

Boas práticas ao criar registros SPF

Implementar o SPF de forma eficiente vai além de simplesmente adicionar um registro no DNS, trata-se de aplicar boas práticas que equilibram segurança, performance e compatibilidade.

Já que pequenas falhas na configuração podem comprometer toda a autenticação, gerando rejeições indevidas ou abrindo brechas para ataques de spoofing.

Ter apenas um registro SPF por domínio

Essa é uma das regras mais importantes. O SPF só reconhece um registro TXT com v=spf1 por domínio. Se houver múltiplos registros, os servidores de destino podem interpretar de maneira incorreta, resultando em erro de verificação (permerror).

Uma boa prática seria concentrar todos os mecanismos (ip4, include, all) em um único registro, mesmo que sua empresa utilize mais de um provedor (por exemplo, Microsoft 365 e HostGator Mail).

Limitar o número de buscas DNS (lookups)

Cada include, a, mx ou redirect gera uma consulta DNS adicional. O protocolo SPF impõe um limite de 10 lookups por verificação, e ultrapassar esse valor causa falhas de autenticação.

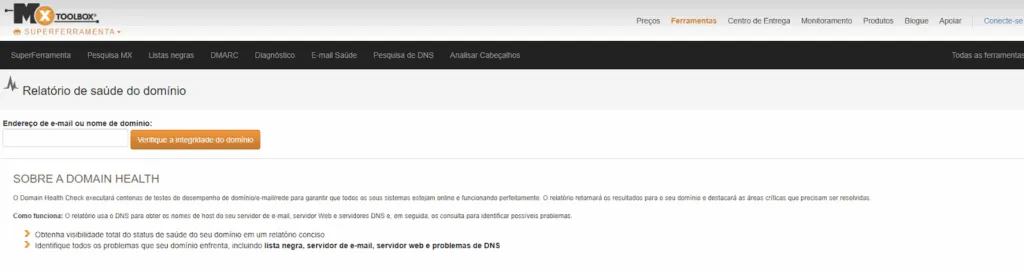

Recomendação: simplifique seu registro, eliminando redundâncias e verificando dependências desnecessárias com ferramentas como MXToolbox SPF Analyzer.

Usar políticas conservadoras (-all)

A escolha da política final em um registro SPF é um dos pontos mais críticos para garantir segurança sem comprometer a entrega de e-mails.

A diretiva -all é considerada a mais segura, pois rejeita automaticamente qualquer remetente não listado no registro. Isso reduz drasticamente o risco de falsificação de domínios (spoofing) e garante que apenas servidores autorizados possam enviar mensagens legítimas.

Verificar domínios incluídos

O comando include: é amplamente utilizado quando empresas delegam parte do envio de e-mails a provedores externos, como Google Workspace, Microsoft 365, Zoho ou serviços de marketing como Mailchimp.

Porém, cada domínio incluído precisa ser legítimo, ativo e confiável. Um domínio inválido ou mal configurado pode gerar falhas de autenticação, afetando a entregabilidade e a reputação do remetente, como podemos ver na tabela.

| Boa prática | Exemplo | Risco se ignorado |

| Usar apenas domínios legítimos | include:_spf.google.com | Rejeição de e-mails ou marcação como spam. |

| Evitar redundância | Não repetir include:_spf.google.com | Exceder limite de 10 lookups (erro “permerror”). |

| Revisar periodicamente | Atualizar após trocar de provedor | Falhas de autenticação e queda na entregabilidade. |

| Evitar fontes desconhecidas | Não incluir domínios sem controle | Aumento do risco de spoofing e vulnerabilidade. |

Por isso, recomenda-se revisar periodicamente os domínios incluídos no registro SPF, principalmente quando há trocas de provedores de e-mail corporativo. Ferramentas como MXToolbox podem auxiliar nessa auditoria.

Benefícios de usar registros SPF

O uso correto do SPF (Sender Policy Framework) traz benefícios concretos tanto para a segurança da comunicação corporativa quanto para a eficiência das campanhas de e-mail.

Ao autenticar os servidores autorizados, o domínio ganha credibilidade perante provedores como Gmail, Outlook e Yahoo!, reduzindo drasticamente o risco de mensagens legítimas caírem na pasta de spam.

Além disso, o SPF atua como uma camada de defesa contra falsificação de remetentes (spoofing), impedindo que agentes mal-intencionados enviem e-mails fraudulentos em nome da empresa. Essa proteção aumenta a confiança dos destinatários e fortalece a reputação digital da marca.

Em conjunto com DKIM e DMARC, o SPF contribui para uma entrega mais estável e segura das comunicações corporativas.

Melhora na entrega de e-mail

Serviços de e-mail como Gmail, Outlook, Yahoo! e ProtonMail verificam o SPF antes de aceitar uma mensagem. Um registro válido e bem configurado aumenta significativamente as chances de entrega na caixa de entrada, evitando bloqueios por suspeita de falsificação.

Proteção contra phishing e spoofing

Ao impedir que domínios falsos enviem mensagens em nome da empresa, o SPF se torna uma barreira essencial contra phishing, evitando que clientes e parceiros recebam comunicações fraudulentas.

Isso protege não apenas os destinatários, mas também a credibilidade e reputação da marca, ativos críticos em qualquer operação digital.

Conformidade com DKIM e DMARC

O SPF complementa outros mecanismos, como DKIM (assinatura criptográfica) e DMARC (política de autenticação), criando uma camada robusta de proteção.

| Benefício | Impacto direto |

| Entregabilidade | Aumenta taxa de e-mails entregues |

| Segurança | Reduz spoofing e phishing |

| Conformidade | Facilita integração com DKIM e DMARC |

Como configurar registro SPF no seu provedor de hospedagem

A configuração do SPF (Sender Policy Framework) é um processo relativamente simples, mas exige atenção aos detalhes para garantir que o domínio seja autenticado corretamente e que suas mensagens não sejam marcadas como spam.

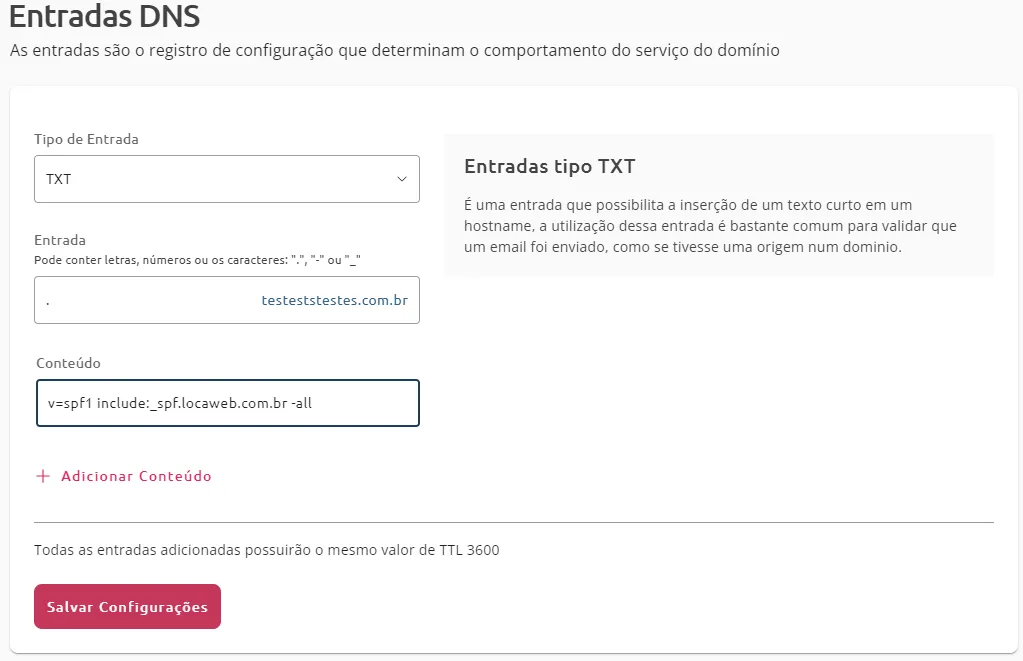

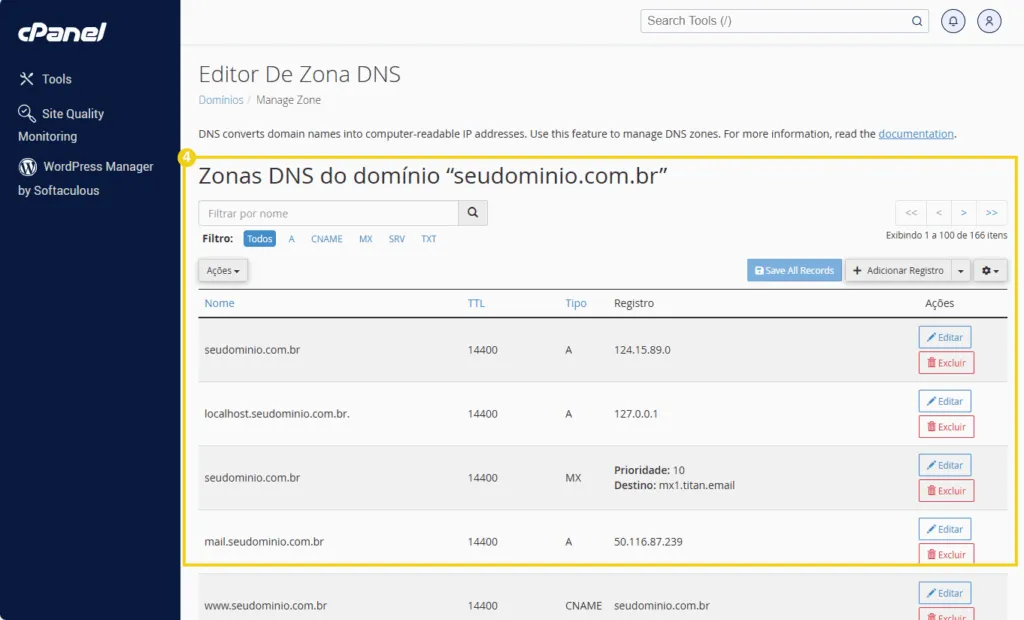

Acesso ao painel DNS

O primeiro passo é acessar o painel DNS da sua hospedagem como o cPanel da HostGator e localizar a seção “Gerenciar DNS” ou “Zona de DNS”.

Dentro dessa área, você pode visualizar e editar os registros do domínio, como A, CNAME e TXT. É neste último tipo que o SPF deve ser configurado.

Inserção de registro TXT com valor do SPF

Adicione um novo registro TXT com o seguinte formato básico:

Esse exemplo autoriza os servidores da HostGator a enviar e-mails em nome do seu domínio, garantindo que as mensagens enviadas pelo webmail ou por integrações SMTP sejam reconhecidas como legítimas.

Após inserir, salve a configuração e aguarde a propagação do DNS, que pode levar até 24 horas.

v=spf1 include:_spf.hostgator.com -allEsse exemplo autoriza os servidores da HostGator a enviar e-mails em nome do seu domínio, garantindo que as mensagens enviadas pelo webmail ou por integrações SMTP sejam reconhecidas como legítimas.

Após inserir, salve a configuração e aguarde a propagação do DNS, que pode levar até 24 horas.

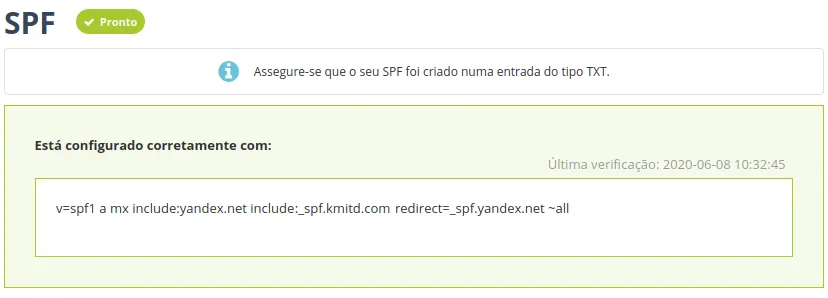

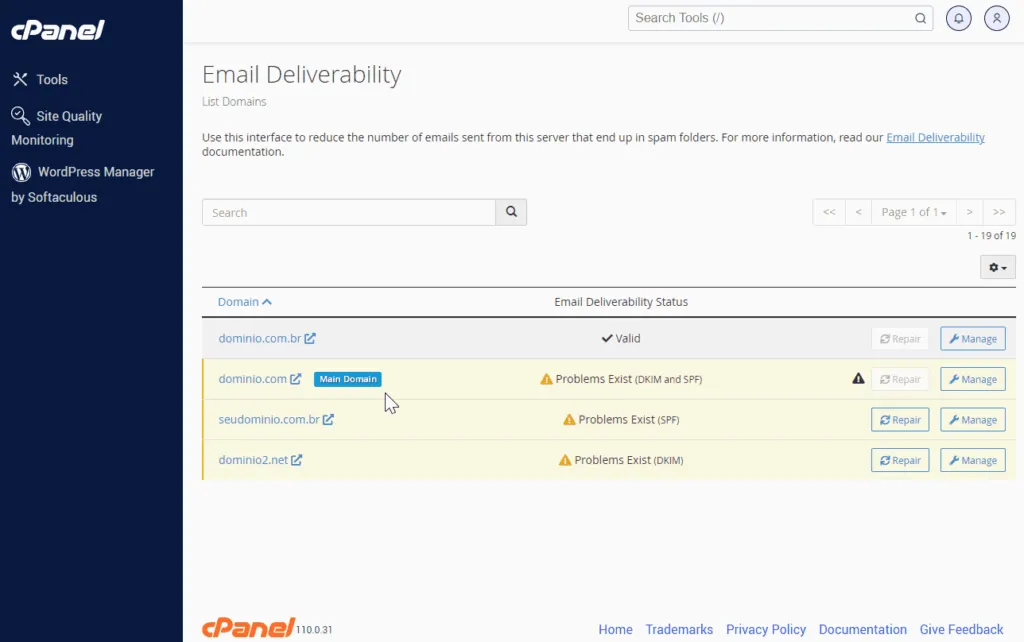

Testar configuração com ferramentas online

Após a propagação, valide o registro utilizando ferramentas como o MXToolbox SPF Checker ou o Google Admin Toolbox CheckMX.

Essas plataformas verificam se o registro está formatado corretamente e se as políticas configuradas estão sendo interpretadas pelos provedores de e-mail.

Erros comuns e como evitá-los

Mesmo profissionais experientes podem cometer erros que invalidam o registro SPF ou comprometem a entrega dos e-mails.

Por ser uma tecnologia sensível à formatação e à estrutura, qualquer falha mínima pode fazer com que provedores como Gmail ou Outlook rejeitem suas mensagens. A seguir, veja os erros mais recorrentes e como evitá-los.

Ter múltiplos registros SPF separados

Um dos equívocos mais frequentes é criar mais de um registro SPF para o mesmo domínio. Isso causa erro de leitura no DNS, pois o servidor de e-mail não consegue interpretar qual deve ser considerado válido.

A solução é consolidar todas as regras em um único registro TXT, combinando endereços IP, domínios incluídos e políticas de fallback em uma única linha de configuração.

Uso indevido de +all

O qualificador +all é um erro crítico que anula completamente a proteção do SPF. Ele permite que qualquer servidor envie mensagens em nome do domínio, abrindo brechas para phishing e spoofing.

Prefira sempre políticas restritivas, como -all (rejeição total) ou ~all (falha suave).

Incluir domínios inexistentes ou incorretos

Quando o administrador adiciona um domínio inexistente no parâmetro include:, a verificação SPF falha, e mensagens legítimas podem ser bloqueadas.

Assim, é essencial validar todos os domínios externos utilizados especialmente serviços de e-mail marketing, como Mailchimp, SendGrid ou HubSpot antes de incluí-los no registro.

Exceder limites de lookup

O protocolo SPF permite no máximo 10 consultas DNS (lookups) durante a verificação. Se esse número for excedido, o resultado será um “permerror”, indicando falha de configuração.

Para evitar isso, reduza o número de include: utilizados ou crie subdomínios específicos para diferentes fluxos de envio, como mailer.empresa.com.

SPF vs outros mecanismos de autenticação de e-mail

O SPF é apenas uma parte do ecossistema de autenticação de e-mails, que também inclui DKIM e DMARC. Juntas, essas tecnologias formam uma defesa completa contra falsificações e manipulação de mensagens.

SPF vs DKIM

O SPF valida o servidor de envio, garantindo que ele esteja autorizado a enviar mensagens em nome do domínio. O DKIM (DomainKeys Identified Mail), por sua vez, autentica o conteúdo do e-mail, confirmando que ele não foi alterado após o envio.

Ambos são complementares, usar apenas um deles deixa lacunas que podem ser exploradas por invasores.

SPF vs DMARC

Enquanto SPF e DKIM executam verificações técnicas, o DMARC (Domain-based Message Authentication, Reporting & Conformance) define políticas de ação quando essas verificações falham. Ele pode instruir os provedores a rejeitar, quarentenar ou apenas monitorar e-mails suspeitos.

O DMARC depende do SPF e do DKIM para funcionar corretamente, sendo a camada final que garante consistência e governança de identidade digital nos envios, como podemos ver na tabela comparativa abaixo:

| Mecanismo | O que valida | Como funciona | Benefícios principais | Limitações | Relação entre eles |

| SPF (Sender Policy Framework) | Autentica o servidor de envio do e-mail. | Verifica se o IP ou domínio do remetente está listado no registro SPF (TXT) do DNS. | Impede que servidores não autorizados enviem e-mails em nome do domínio. | Não protege o conteúdo da mensagem e pode falhar em redirecionamentos. | É a primeira camada de autenticação, servindo de base para o DMARC. |

| DKIM (DomainKeys Identified Mail) | Autentica o conteúdo do e-mail. | Usa chaves criptográficas para assinar digitalmente as mensagens, garantindo integridade. | Garante que o e-mail não foi alterado durante o envio e melhora a reputação do domínio. | Requer configuração técnica mais avançada e pode falhar se o conteúdo for modificado. | Trabalha em conjunto com o SPF, reforçando a legitimidade da mensagem. |

| DMARC (Domain-based Message Authentication, Reporting & Conformance) | Define políticas de ação e relatórios baseadas nos resultados do SPF e DKIM. | Analisa as autenticações anteriores e aplica regras (rejeitar, quarentenar ou monitorar). | Centraliza controle e visibilidade sobre autenticações, reduzindo phishing e spoofing. | Depende do SPF e DKIM configurados corretamente para funcionar. | É a camada de governança, combinando os resultados do SPF e DKIM. |

SPF, DKIM e DMARC se complementam

A tabela mostra que SPF, DKIM e DMARC não competem entre si, eles se complementam para formar uma estrutura completa de autenticação e segurança de e-mails.

Já que cada mecanismo atua em uma camada diferente do processo: o SPF valida quem envia, o DKIM protege o conteúdo enviado, e o DMARC define como agir quando algo foge ao esperado.

Quando aplicados em conjunto, esses protocolos criam uma defesa em múltiplas camadas, garantindo que apenas mensagens legítimas representem o domínio corporativo.

Isso aumenta significativamente a entregabilidade, reduz falsos positivos e eleva a reputação digital da marca perante provedores como Gmail, Outlook e Yahoo!.

Conclusão

O SPF (Sender Policy Framework) é uma das formas mais eficazes de proteger domínios de e-mail contra falsificação e fraudes.

Ao configurar corretamente o registro SPF, sua empresa não apenas aumenta a segurança, mas também melhora a entregabilidade das mensagens e reforça a reputação digital.

Com o avanço das ameaças e o crescimento do uso de ferramentas de automação, o SPF se tornou parte essencial da estratégia de segurança de e-mails corporativos. No entanto, ele deve ser usado em conjunto com DKIM e DMARC para formar uma defesa completa.

Se você utiliza serviços de hospedagem e e-mail profissional, configure seu SPF diretamente pelo painel da HostGator, que já oferece suporte a autenticação moderna e integração com ferramentas de monitoramento.

Confira também: