Entenda o que é RBAC, os seus componentes, vantagens e exemplos práticos para aplicar o controle de acesso baseado em função na sua empresa.

A segurança da informação nunca foi tão vital no ambiente corporativo quanto é hoje, empresas que dependem de tecnologia para operar sabem que controlar quem tem acesso a quê é tão importante quanto proteger a infraestrutura de rede ou os dados estratégicos armazenados em nuvem.

Nesse cenário, o RBAC (Role-Based Access Control), ou controle de acesso baseado em função, se consolida como uma das metodologias mais eficazes para garantir a governança de acessos e a privacidade de dados sensíveis da companhia.

Ao longo deste artigo, vamos explorar de forma crítica o que é RBAC, como funciona, quais os seus componentes, vantagens e limitações, além de exemplos práticos em sistemas corporativos, nuvem e SaaS.

Também faremos comparações com outros modelos, como ABAC e Rule-Based, para entender em quais cenários o RBAC se destaca e em quais ele pode se mostrar insuficiente. Quer obter todas essas informações e muito mais? Então, acompanhe esse conteúdo até o final e tenha uma boa leitura!

Introdução ao RBAC

O RBAC começou a ganhar força nos anos 90 e acabou se tornando um padrão recomendado pelo National Institute of Standards and Technology (NIST), uma agência do Departamento de Comércio dos EUA, responsável por promover a ciência, os padrões e a tecnologia de medição para a inovação e competitividade industrial.

Isso acontece justamente porque o RBAC trouxe uma solução prática para um problema comum: a dificuldade de controlar acessos em sistemas cada vez maiores.

Antes dele, era comum conceder permissões de forma individual ou usar listas extensas de controle, o que gerava confusão e aumentava o risco de erros e de vazamento de dados.

Assim, antes de abordar aspectos mais técnicos, vamos entender melhor o conceito de RBAC e o porquê de sua relevância no mundo da segurança digital.

Definição de Role-Based Access Control

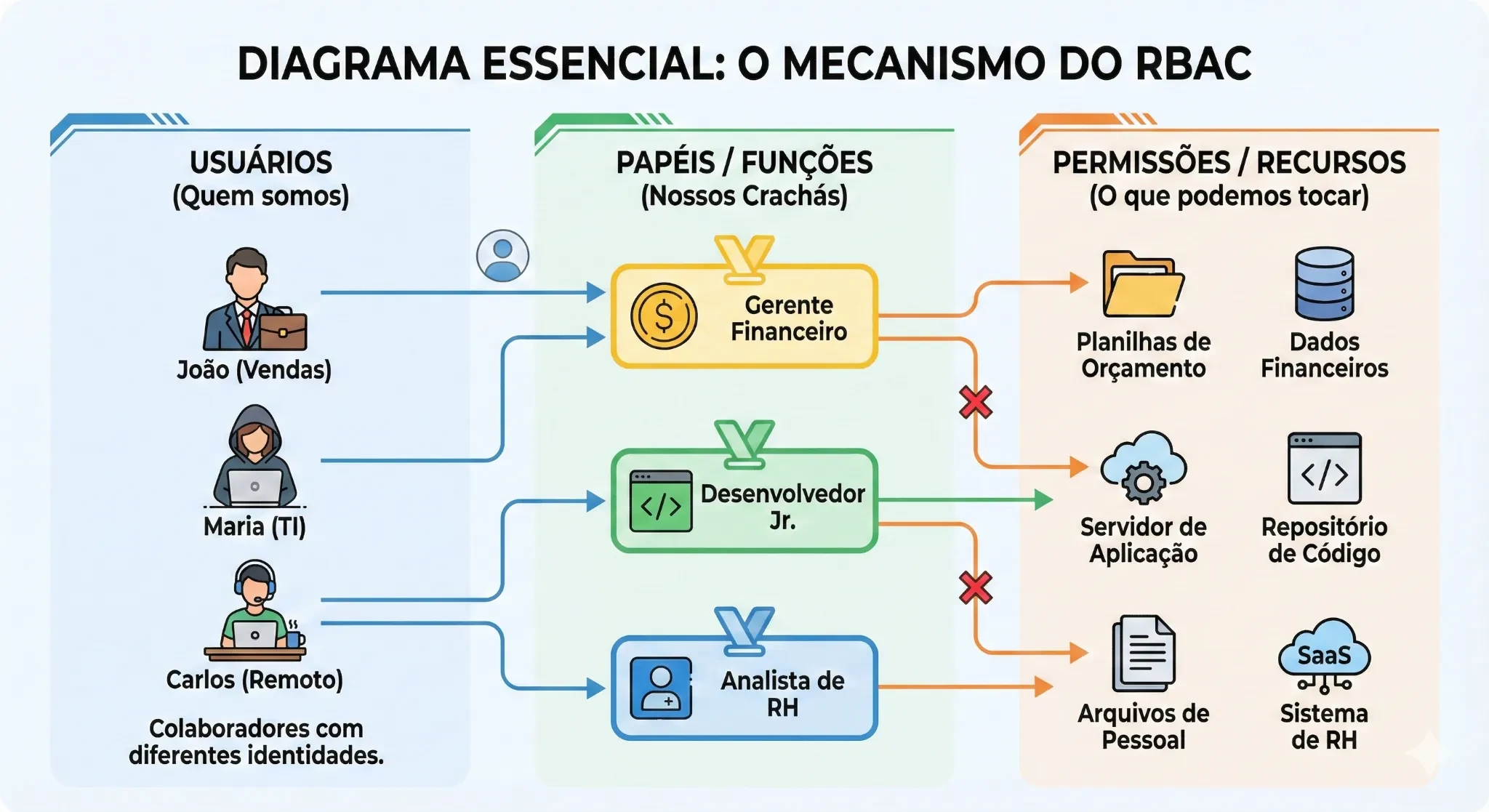

O RBAC é um modelo de controle de acesso em que as permissões não são atribuídas diretamente a cada usuário, mas sim a funções (roles) previamente definidas. Cada função representa um conjunto de responsabilidades e, consequentemente, de permissões no sistema.

Por exemplo, em uma empresa de e-commerce, um administrador pode ter acesso a relatórios de vendas e à gestão de estoque, enquanto um atendente de suporte terá acesso apenas ao histórico de pedidos e dados básicos de clientes.

Assim, evita-se que cada usuário precise receber permissões individualmente, o que reduz erros e inconsistências.

Importância do controle de acesso em segurança da informação

O RBAC ganhou importância porque grande parte das falhas de segurança ocorre por excesso de privilégios. Muitos usuários possuem acessos que não precisam mais, ou nunca deveriam ter tido. Isso não apenas aumenta o risco de vazamentos internos, mas também potencializa os danos em caso de ataques externos.

Em auditorias e processos de compliance, o RBAC facilita a comprovação de que os acessos estão alinhados às funções de cada colaborador, atendendo ao princípio do menor privilégio. Isso torna o modelo altamente compatível com normas internacionais de segurança.

Componentes básicos do RBAC

O RBAC (Role-Based Access Control) é estruturado sobre três pilares que determinam como o acesso aos recursos será concedido: funções, permissões e usuários.

Esses elementos não atuam de forma isolada; juntos, constroem uma arquitetura de segurança clara, escalável e adaptável às necessidades de qualquer organização, desde pequenas empresas até corporações multinacionais.

A lógica é simples, mas poderosa: em vez de atribuir permissões diretamente a cada indivíduo, o RBAC centraliza a gestão em torno das funções.

Isso reduz a complexidade administrativa, evita falhas humanas na concessão de privilégios e cria uma camada de governança mais confiável, prática e segura.

Funções (Roles): definição e atribuições

No modelo RBAC, as funções são a base da organização de acessos. Cada função corresponde a um conjunto de responsabilidades dentro da empresa, refletindo papéis que existem no dia a dia corporativo.

Assim, ao invés de conceder permissões individuais e personalizadas para cada colaborador, o que aumenta os riscos de erros e inconsistências, cria-se funções pré-definidas que agrupam as ações necessárias.

Essas funções agrupam permissões necessárias para exercer determinada atividade. Dessa forma basta atribuir a função correta ao usuário e ele terá acesso somente ao essencial para exercer o seu trabalho.

Permissões: o que são, exemplos típicos

As permissões representam ações específicas que podem ser realizadas em um sistema. Entre os exemplos mais comuns estão visualizar relatórios, editar cadastros, excluir registros ou aprovar solicitações financeiras.

Cada função deve reunir apenas o conjunto de permissões necessárias, reduzindo o risco de excesso de privilégios.

Visualizar relatórios: acesso somente à leitura, sem excluir, adicionar ou alterar dados.

Exemplo: analista financeiro que consulta relatórios de despesas mensais, mas não pode editar valores.

Editar cadastros: permite alterar informações existentes, mas não criar novos registros nem excluir os atuais.

Exemplo: colaborador de RH que atualiza endereços de funcionários, sem cadastrar novos perfis ou remover existentes.

Excluir registros: autoriza remover informações do sistema, sendo uma permissão sensível e potencialmente irreversível.

Exemplo: administrador de banco de dados que exclui logs antigos para liberar espaço.

Aprovar solicitações: concede autoridade para validar fluxos de trabalho sem editar ou excluir informações.

Exemplo: gerente que aprova pedidos de compra ou férias da equipe.

Cada uma dessas permissões deve ser agrupada de acordo com as responsabilidades da função atribuída, garantindo equilíbrio entre eficiência operacional e segurança.

Usuários e atribuição de funções

Os usuários são vinculados a uma ou mais funções. Esse modelo simplifica o processo: ao contratar um novo funcionário de RH, basta atribuir a função respectiva.

Assim, quando um novo colaborador entra para o time de Recursos Humanos, basta atribuir a função correspondente, e todas as permissões adequadas são aplicadas de forma imediata e consistente.

Vantagens do RBAC

O RBAC (Role-Based Access Control) consolidou-se como o modelo preferido de controle de acesso em sistemas corporativos, ambientes em nuvem e aplicações SaaS.

Isso acontece porque ele oferece benefícios práticos e tangíveis para a gestão de usuários, a segurança da informação e a conformidade com normas regulatórias.

Mais do que reduzir riscos, o RBAC promove eficiência na administração de acessos, eliminando a necessidade de gerenciar permissões individualmente.

Simplificação de gestão de permissões

Gerenciar centenas ou até milhares de usuários sem RBAC seria um trabalho praticamente inviável. Cada mudança de função, promoção ou movimentação interna exigiria revisões manuais de acessos. Com o RBAC, as permissões ficam centralizadas em funções pré-definidas.

Basta atribuir a função correta a cada colaborador para que ele receba automaticamente as permissões necessárias. Isso não só economiza tempo da equipe de TI, como também reduz significativamente o risco de erros administrativos.

Menor chance de permissões excessivas ou “over-permissioning”

Um dos maiores riscos em segurança é quando funcionários acumulam acessos além do necessário, seja por mudanças de cargo ou falhas de revisão. Esse cenário abre portas para abusos internos ou exploração por agentes externos.

O RBAC combate esse problema ao vincular permissões às funções reais que o colaborador desempenha. Assim, cada usuário mantém apenas os acessos estritamente relacionados às suas responsabilidades, em alinhamento ao princípio do menor privilégio.

Facilitação de auditoria e compliance

Além de simplificar a administração de acessos e reduzir riscos, o RBAC tem um papel estratégico em auditorias e conformidade regulatória.

Em um ambiente corporativo, especialmente em setores regulados por normas como LGPD, ISO 27001, PCI-DSS ou HIPAA, é essencial comprovar de forma objetiva quem possui acesso a determinados sistemas e dados.

Com o RBAC, esse processo se torna mais transparente porque cada usuário está vinculado a uma função específica, e cada função já possui permissões previamente documentadas.

Os principais critérios avaliados em auditorias incluem, clareza em acessos, esforço administrativo, risco de permissões extras e compliance. E cada critério tem sua própria definição e importância:

- Clareza em acessos: facilidade para identificar quem pode realizar cada ação no sistema.

Com RBAC, a visualização das permissões por função é imediata. - Esforço administrativo: quantidade de trabalho necessária para revisar e atualizar acessos.

No modelo tradicional, ajustes são feitos usuário por usuário; no RBAC, basta revisar as funções. - Risco de permissões extras: possibilidade de usuários manterem acessos desnecessários.

O RBAC reduz esse acúmulo ao atribuir permissões apenas conforme a função. - Compliance: capacidade de demonstrar conformidade com normas de segurança.

O RBAC facilita auditorias internas e externas ao organizar permissões de forma clara e rastreável.

Comparações com outros modelos de controle de acesso

Apesar de suas inúmeras vantagens, o RBAC (Role-Based Access Control) não é a única forma de estruturar permissões em sistemas de TI. Em um cenário cada vez mais dinâmico, as empresas precisam lidar com ambientes híbridos, nuvem, SaaS e legislações rigorosas de proteção de dados.

Nesse contexto, diferentes modelos de controle de acesso podem ser mais adequados dependendo da maturidade organizacional, do nível de granularidade exigido e da criticidade das operações. Veremos abaixo alguns outros sistemas que podem ser utilizados:

- O ACL (Access Control List), por exemplo, é mais direto, aplicando permissões em nível de objeto, mas pode se tornar difícil de gerenciar em larga escala.

- Já o DAC (Discretionary Access Control) dá liberdade ao dono do recurso para definir quem acessa, mas isso pode comprometer a governança em organizações maiores.

- Por fim, o MAC (Mandatory Access Control), comum em ambientes governamentais e militares, aplica regras rígidas baseadas em classificações de segurança, oferecendo alto nível de proteção, mas pouca flexibilidade.

Agora vamos nos aprofundar em cada um para melhorar o entendimento dos modelos. Ao comparar essas abordagens com o RBAC, percebe-se que não existe um modelo universalmente superior.

A escolha deve considerar fatores como o porte da empresa, a complexidade do ambiente tecnológico, os requisitos de compliance (ISO 27001, GDPR, LGPD) e a necessidade de escalabilidade.

ABAC (Attribute-Based Access Control) – quando usar, diferenças

O ABAC baseia suas regras em atributos, como localização do usuário, dispositivo utilizado, horário de acesso ou até nível de confidencialidade da informação.

Esse modelo é extremamente poderoso em ambientes dinâmicos e heterogêneos, como empresas globais ou organizações com forte uso de dispositivos móveis.

No entanto, a sua flexibilidade vem acompanhada de maior complexidade na implementação e manutenção, exigindo políticas bem definidas e ferramentas especializadas para evitar o vazamento de dados.

Controle baseado em regras (Rule-Based Access Control)

O Rule-Based Access Control segue uma lógica mais direta: os acessos são definidos por regras fixas. Um exemplo clássico é permitir logins apenas em horário comercial ou restringir acessos externos a partir de determinados IPs.

Embora seja mais simples de configurar, esse modelo tende a ser menos flexível do que o RBAC e menos granular do que o ABAC, sendo mais indicado para casos pontuais.

Outras variações híbridas

Muitos sistemas modernos optam por modelos híbridos, combinando a simplicidade do RBAC com a granularidade do ABAC. Esse equilíbrio permite manter a gestão de funções clara e, ao mesmo tempo, aplicar atributos adicionais para cenários mais complexos.

Grandes provedores de nuvem, como AWS e Azure, frequentemente utilizam essa abordagem para atender a empresas de diferentes portes e setores. Logo abaixo, veremos uma tabela comparando cada modelo:

Comparação dos modelos de controle de acesso (ACL vs RBAC vs ABAC vs Híbrido)

| Critério | RBAC (Role-Based Access Control) | ABAC (Attribute-Based Access Control) | Híbrido (RBAC + ABAC) |

| Acesso | Baseado na função | Baseado em atributos | Combina funções e atributos, permitindo controle refinado |

| Flexibilidade | Limitada (adequada para empresas pequenas e médias) | Alta | Alta, unindo clareza de funções com granularidade de atributos |

| Escalabilidade | Moderada | Alta | Alta, desde que haja governança bem definida |

| Efetividade | Eficaz se houver hierarquia clara de funções que determine acessos | Altamente eficaz na definição de acessos granulares | Muito eficaz em ambientes complexos, mas pode se tornar mais difícil de gerenciar |

| Implementação | Fácil de estabelecer, mas difícil de manter com aumento de funções | Requer tempo e habilidades especializadas para implementar, mas fácil de manter | Exige maior planejamento e ferramentas de suporte, mas equilibra simplicidade e precisão |

Essa tabela ajuda a reforçar a importância do controle de acessos e as variadas formas de fazer, mostrando visualmente que o modelo híbrido aproveita o melhor dos dois mundos (RBAC + ABAC), mas exige mais maturidade de gestão.

Desafios e boas práticas no uso de RBAC

Apesar de todos os benefícios, implementar o RBAC sem planejamento estratégico pode trazer mais problemas do que soluções.

O modelo exige disciplina e governança constante, já que a simples criação de funções e permissões não garante, por si só, a segurança dos dados. Dessa forma, para que o RBAC seja eficaz, algumas boas práticas precisam ser seguidas, confira abaixo as principais.

Definição adequada de funções para evitar explosão de funções

Um dos maiores riscos é a chamada explosão de funções. Isso ocorre quando a organização cria papéis em excesso, muitas vezes para atender casos muito específicos.

Assim, em vez de simplificar, o RBAC se torna tão complexo quanto o controle manual de permissões.

A chave está em desenhar funções genéricas o suficiente para atender grupos de usuários, mas específicas o bastante para evitar privilégios desnecessários.

Revisão regular de permissões

As permissões não são estáticas. Colaboradores mudam de função, projetos são concluídos e sistemas deixam de ser usados. Sem revisões periódicas trimestrais ou semestrais , acessos obsoletos permanecem ativos, abrindo brechas de segurança.

Auditorias regulares garantem que as funções estejam sempre alinhadas à realidade da empresa.

Princípio do menor privilégio

O princípio do menor privilégio (ou “least privilege principle“) é um dos fundamentos mais importantes da segurança da informação e da administração de sistemas.

Ele estabelece que: cada usuário, processo, serviço ou sistema deve ter apenas os privilégios estritamente necessários para executar suas funções, nada além disso.

Toda função deve obedecer ao princípio do menor privilégio, ou seja, conceder apenas os acessos estritamente necessários para executar a atividade. Isso reduz riscos de abuso interno e limita o impacto em caso de invasão.

Monitoramento e controle de “privilégios esquecidos”

É comum que usuários mantenham acessos de funções anteriores mesmo após uma mudança de cargo.

O monitoramento contínuo e o uso de alertas automáticos ajudam a identificar e remover esses privilégios esquecidos, preservando a integridade do modelo RBAC.

Geralmente ferramentas como Azure e Aws possuem os seus próprios painéis de logs e acompanhamentos de acessos, que facilitam na gestão e segurança dos acessos, em caso de infra estrutura local, é importante ter pelo menos uma tela que conste os logs de acessos e nível de usuário.

Exemplos práticos e casos de uso de RBAC

O RBAC não é apenas um conceito teórico presente em manuais de segurança; ele está incorporado de forma invisível em inúmeros sistemas que usamos todos os dias.

Já que a sua aplicação prática garante que processos corporativos sejam executados de maneira organizada, evitando tanto falhas operacionais quanto riscos de segurança.

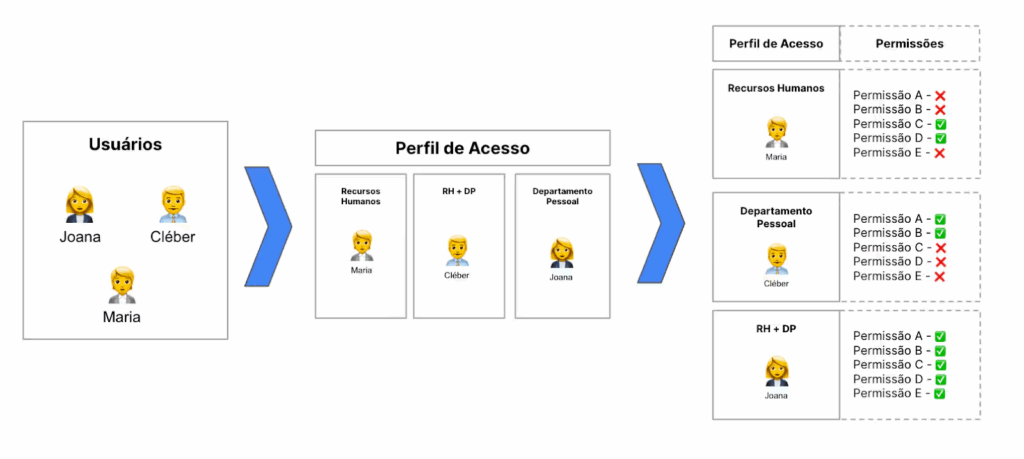

Implementação de RBAC em sistema web corporativo

Um exemplo claro ocorre em sistemas internos de Recursos Humanos (RH). Nesse cenário, cada perfil de usuário recebe permissões alinhadas à sua função:

- Funcionário: pode atualizar informações pessoais, como endereço ou telefone, mas não tem acesso a dados de outros colaboradores.

- Gestor: além das permissões do funcionário, pode aprovar solicitações de férias e visualizar relatórios de sua equipe direta, sem conseguir acessar dados financeiros sensíveis.

- Administrador de RH: possui acesso ampliado para gerenciar folha de pagamento, cadastrar novos colaboradores e excluir registros obsoletos.

Esse modelo evita que um simples funcionário consiga alterar dados salariais ou acessar informações confidenciais, preservando a confidencialidade e integridade dos dados.

O mesmo raciocínio pode ser aplicado em sistemas de saúde, no qual os médicos têm acesso a prontuários de seus pacientes, mas não podem manipular dados administrativos; ou em plataformas de e-commerce, onde atendentes consultam pedidos, enquanto administradores gerenciam estoques e pagamentos.

Assim, o RBAC garante que cada usuário veja apenas o que é relevante para a sua função, reduzindo riscos e aumentando a eficiência operacional.

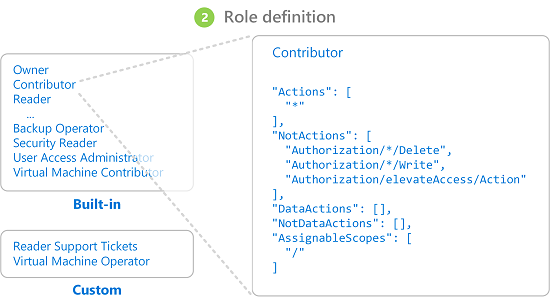

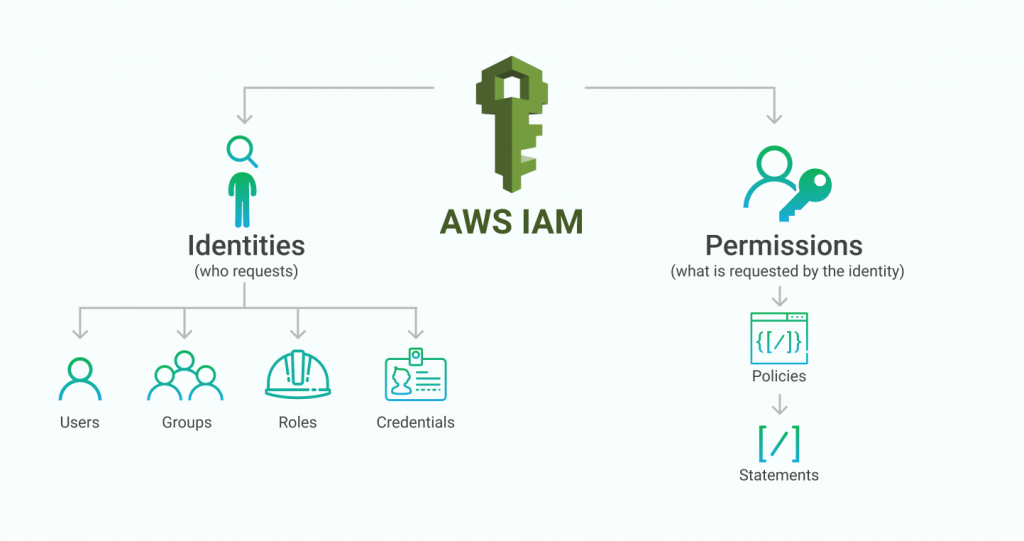

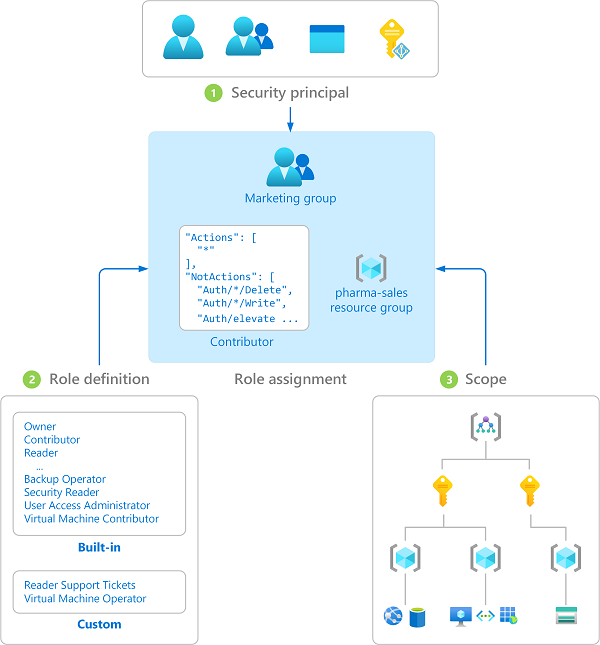

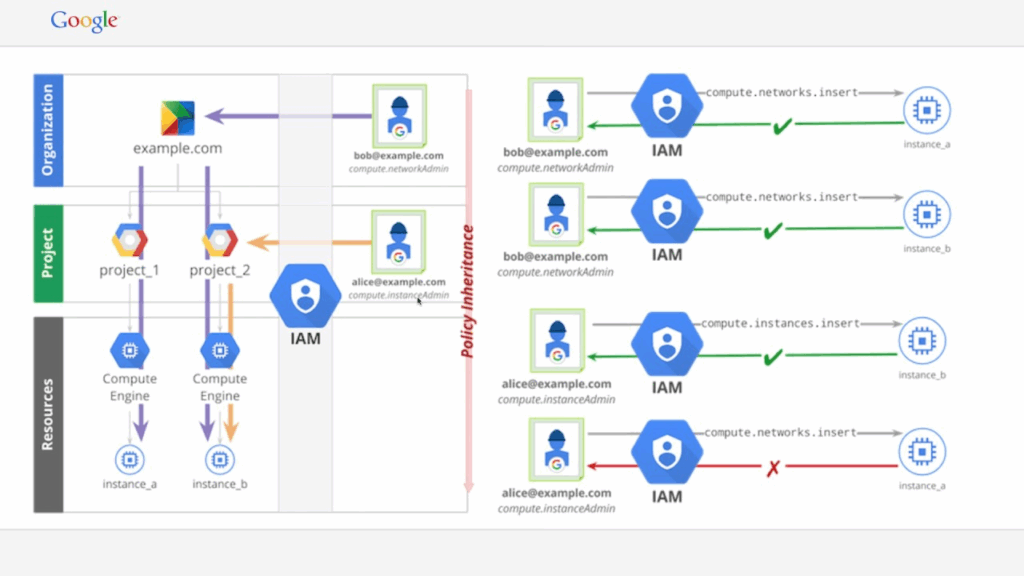

Exemplo em nuvem / provedores (AWS IAM, Azure RBAC, etc.)

O RBAC é essencial em ambientes de nuvem para garantir que usuários acessem apenas os recursos necessários.

Na AWS IAM, políticas definem permissões detalhadas sobre serviços como EC2, S3 ou RDS, permitindo criar papéis específicos para desenvolvedores, administradores ou auditores.

Já na Azure RBAC, funções pré-definidas como “Owner”, “Contributor” e “Reader” simplificam a gestão de acesso em ambientes corporativos, enquanto funções customizadas permitem regras mais granulares, alinhadas a processos internos.

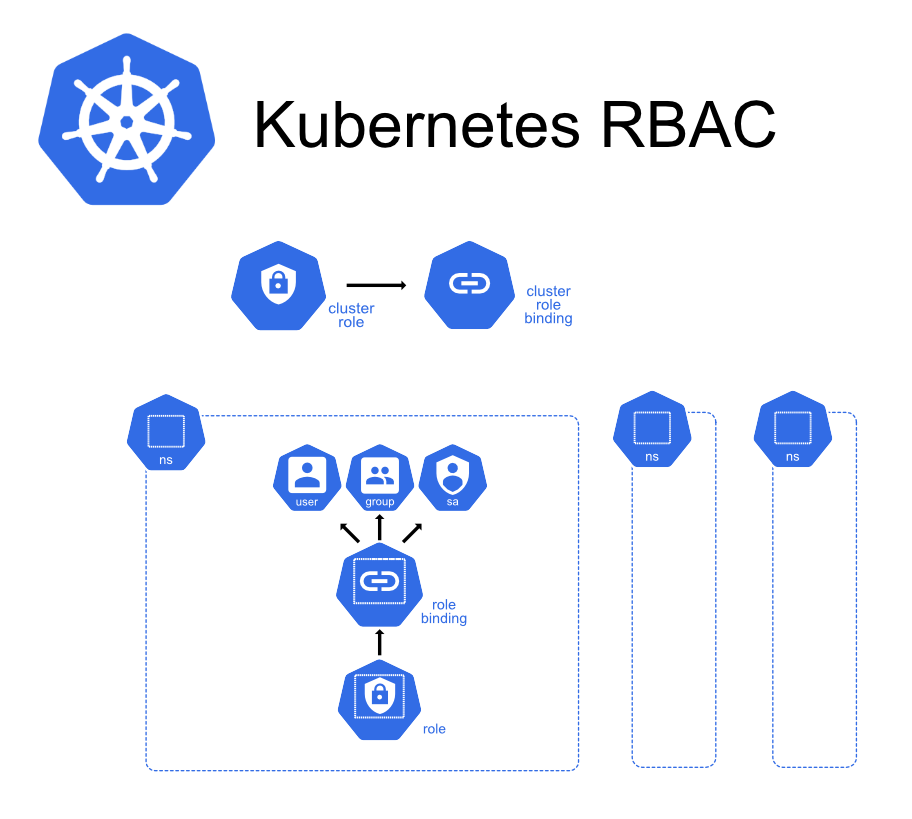

Google Cloud IAM e Kubernetes RBAC seguem a mesma lógica, fornecendo controle detalhado sobre recursos e namespaces, garantindo a segurança e protegendo o compliance.

RBAC em aplicações SaaS ou ambientes multiusuário

Em plataformas SaaS, como o Microsoft 365, o RBAC atua em nível de grupo, permitindo que administradores globais controlem configurações críticas, enquanto usuários padrão possuem acesso apenas às suas funções.

Essa separação evita riscos de configuração indevida e exposição de dados sensíveis, mantendo governança eficiente mesmo em ambientes com milhares de usuários ativos.

Como implementar RBAC no seu ambiente

A implementação de RBAC (Role-Based Access Control) não é apenas uma questão técnica, mas estratégica.

Um controle de acesso eficiente garante que usuários e sistemas acessem apenas o que realmente precisam, reduzindo riscos de segurança e facilitando auditorias.

Para isso, é fundamental seguir etapas bem definidas, do mapeamento de funções à manutenção contínua das permissões, veja abaixo um passo a passo completo ilustrado com imagens para aplicar o RBAC na sua companhia.

Planejamento inicial: identificação de funções e necessidades

Antes de qualquer configuração, mapeie processos críticos e funções organizacionais. Por exemplo, em um sistema corporativo:

- Financeiro: acesso apenas a relatórios e pagamentos.

- RH: gerenciamento de dados de funcionários e aprovações de férias.

- TI/Administração: manutenção de servidores e configurações.

Esse mapeamento permite definir regras claras e evita que usuários recebam permissões excessivas.

Ferramentas / plataformas que suportam RBAC

A escolha da plataforma influencia diretamente a eficiência do controle de acesso:

- AWS IAM: cria papéis com permissões específicas para S3, EC2 ou RDS. AWS Identity and Access Management (IAM)

- Azure RBAC: funções como “Owner” ou “Reader” simplificam a gestão de recursos em nuvem. O que é o RBAC do Azure (controle de acesso baseado em função do Azure)? | Microsoft Learn

- Google IAM: controla acesso por projetos e serviços de forma centralizada. Documentação do gerenciamento de identidade e acesso | IAM Documentation | Google Cloud

- Kubernetes RBAC: gerencia permissões por namespaces e recursos do cluster.Using RBAC Authorization | Kubernetes

Cada ferramenta permite implementar RBAC de forma escalável, segura e auditável.

Políticas de administração e manutenção

Definir regras de acesso não é suficiente; é essencial manter revisões periódicas, auditorias e monitoramento contínuo. Por exemplo:

- Auditorias trimestrais de roles e permissões.

- Monitoramento em tempo real de acessos suspeitos.

- Ajustes imediatos em casos de movimentações internas ou desligamentos.

Manter políticas de administração e manutenção bem definidas garante que o RBAC não seja apenas uma configuração inicial, mas um processo vivo dentro da organização.

Revisões periódicas evitam o acúmulo de permissões desnecessárias, auditorias fortalecem a conformidade com normas regulatórias e o monitoramento contínuo assegura a detecção rápida de comportamentos anômalos.

Conclusão

O RBAC é uma das formas mais eficazes de garantir segurança, governança e compliance em ambientes corporativos e em nuvem. Apesar de exigir um planejamento detalhado, os seus benefícios superam os desafios, tornando-se um aliado essencial de equipes de TI e segurança.

Para garantir que os seus sistemas tenham a infraestrutura necessária para aplicar RBAC de forma eficiente, escolha um provedor como a HostGator, que oferece ambientes seguros, escaláveis e ideais para empresas que buscam confiabilidade em segurança digital.

Confira também: