Descubra as principais causas do err_ssl_version_or_cipher_mismatch nos navegadores e como identificar e corrigir o problema de forma rápida.

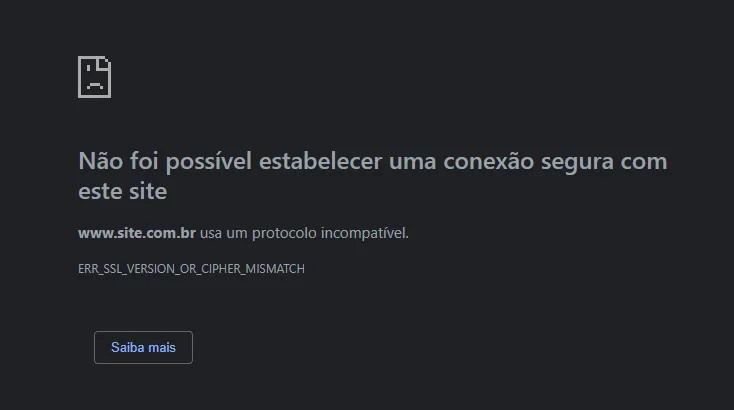

Ao navegar na internet, você já se deparou com a mensagem ERR_SSL_VERSION_OR_CIPHER_MISMATCH? Esse erro impede o acesso a sites que deveriam ser seguros e confiáveis e provoca um pouco de frustração no usuário.

Na prática, ele ocorre quando há uma falha de comunicação entre o navegador do usuário e o servidor do site, geralmente relacionada ao protocolo SSL/TLS ou às cifras de criptografia utilizadas.

Esse tipo de erro não é apenas um detalhe técnico: ele pode indicar problemas de configuração no servidor, certificados vencidos ou incompatibilidades de segurança entre navegador e site, como veremos ao longo do conteúdo.

Para o usuário, significa não conseguir acessar o conteúdo desejado, já para empresas e administradores de sites, pode gerar perda de tráfego, queda de conversões e até mesmo impacto na credibilidade online.

Assim, para te ajudar neste post você vai entender o que significa o erro e as suas principais causas, como resolvê-lo do ponto de vista do usuário comum e do administrador de sites, além de boas práticas para prevenir que ele volte a acontecer. Aproveite o conteúdo e tenha uma boa leitura!

Entendendo o erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH

Antes de entrarmos nas possíveis soluções, é essencial entender o que realmente significa o erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Esse aviso aparece em navegadores como Chrome, Edge e Firefox quando há uma falha na negociação entre o protocolo de segurança SSL/TLS do servidor e o navegador do usuário.

Em termos práticos, isso impede o acesso a sites que deveriam ser seguros. Nos próximos tópicos, vamos detalhar como o erro se manifesta e por que ele acaba bloqueando o carregamento da página.

O que significa esse erro no navegador

O erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH ocorre quando o navegador detecta que não consegue estabelecer uma conexão segura com o servidor.

Isso acontece porque não há compatibilidade entre as versões de protocolo SSL/TLS utilizadas ou porque as cifras de criptografia aceitas não coincidem.

Por que ele bloqueia o acesso a sites seguros

Os navegadores modernos, como Google Chrome, Mozilla Firefox, Microsoft Edge e Safari, possuem mecanismos de proteção cada vez mais rigorosos contra conexões inseguras. Quando identificam o erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH, eles entendem que existe uma incompatibilidade grave na negociação do protocolo SSL/TLS ou nas cifras criptográficas utilizadas pelo servidor.

Ao invés de permitir que a conexão prossiga em condições potencialmente vulneráveis, os navegadores preferem bloquear completamente o acesso. Isso evita que o usuário troque dados sensíveis como senhas, números de cartão ou informações pessoais em um ambiente que não garante confidencialidade e integridade.

Esse bloqueio também tem uma função estratégica: forçar administradores de sites a atualizarem suas configurações de segurança. Se o servidor ainda utiliza protocolos ultrapassados, como SSL 3.0 ou TLS 1.0, ou cifras consideradas fracas, a exibição do erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH serve como alerta imediato para correção.

Principais causas do erro

Saber identificar as causas mais comuns é um passo fundamental para corrigir o problema de forma assertiva.

O erro pode estar relacionado tanto ao lado do usuário final quanto à configuração do servidor, e envolve desde certificados vencidos até protocolos desatualizados ou incompatíveis.

A seguir, vamos explorar os fatores mais frequentes que levam à exibição deste aviso ERR_SSL_VERSION_OR_CIPHER_MISMATCH nos navegadores.

Certificado SSL/TLS obsoleto ou mal configurado

Um dos fatores mais recorrentes é o uso de certificados SSL/TLS inválidos, expirados ou mal configurados. O certificado digital é o elemento que garante a identidade do site e autentica a comunicação criptografada com o navegador.

Quando ele não está em conformidade com os padrões de segurança, o navegador bloqueia automaticamente a conexão para proteger o usuário. Isso pode acontecer em três situações principais:

- Certificado expirado: certificados digitais possuem um prazo de validade, geralmente de 1 ano a 398 dias (dependendo da autoridade certificadora). Se esse prazo expirar e o responsável pelo site não renovar o certificado, qualquer tentativa de acesso exibirá um erro de segurança.

- Certificado emitido por autoridade não confiável: nem todos os certificados são aceitos por navegadores. Se o site utiliza um certificado emitido por uma autoridade desconhecida ou que não consta na lista de entidades confiáveis do navegador, o aviso de insegurança aparecerá.

- Configuração incorreta no servidor: mesmo que o certificado seja válido, erros na sua instalação ou na cadeia de certificados intermediários podem causar falhas. Por exemplo, se o servidor não enviar corretamente o bundle de certificados, o navegador não consegue validar a autenticidade do domínio.

Um caso prático bastante comum é quando empresas usam certificados autoassinados em ambientes de teste. Embora funcionem localmente, esses certificados não são reconhecidos como confiáveis por navegadores, gerando o erro.

Incompatibilidade de versão ou cifra via protocolo

Outro fator que costuma gerar erros de certificado é a incompatibilidade de protocolos de segurança utilizados na conexão. O SSL 3.0, TLS 1.0 e TLS 1.1, por exemplo, foram considerados obsoletos devido a falhas conhecidas de segurança, como o ataque POODLE.

Atualmente, navegadores modernos exigem no mínimo TLS 1.2 ou TLS 1.3 para estabelecer conexões seguras.

Se um servidor ainda estiver configurado para aceitar apenas versões antigas ou cifras fracas (como RC4), o navegador bloqueará o acesso. Isso é mais frequente em sistemas legados ou em sites que não foram atualizados há muito tempo.

Na prática, o problema pode ser ilustrado por um cenário simples: um usuário acessa um sistema corporativo hospedado em um servidor antigo que só suporta TLS 1.0.

No entanto, o navegador desse usuário (como o Chrome ou Firefox) já não aceita conexões com TLS 1.0. O resultado é imediato: a página exibe um erro de segurança, impedindo o acesso.

Essa incompatibilidade reforça a necessidade de manter servidores sempre atualizados com suporte a TLS 1.2+ e cifras modernas, garantindo que as conexões sejam aceitas pelos navegadores atuais.

Interferência de antivírus, firewall, VPN ou proxy

Em muitos casos, a falha não está no site, mas em intermediários entre o navegador e o servidor. Softwares de segurança como antivírus, firewalls corporativos, proxies ou até mesmo VPNs podem inspecionar o tráfego HTTPS.

Para isso, interceptam a conexão, realizam uma espécie de “man-in-the-middle autorizado” e depois reconstroem o certificado de forma interna.

Se esse processo não for realizado corretamente, ou se o navegador identificar inconsistências na substituição do certificado, o aviso de erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH aparecerá. Isso é comum em ambientes corporativos que utilizam proxies de inspeção SSL para monitoramento de tráfego.

Cache de navegador ou estado SSL desatualizado

O navegador também pode ser responsável pelo erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH quando mantém em cache dados antigos relacionados ao SSL/TLS.

Isso inclui certificados armazenados de sessões anteriores, cookies de autenticação ou até mesmo entradas de DNS que não estão mais válidas.

Por exemplo, imagine que um site tenha renovado recentemente o seu certificado SSL. Se o navegador ainda estiver utilizando informações armazenadas no cache do certificado antigo, pode ocorrer um conflito que leva à exibição do erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Nesse caso, limpar o cache SSL e os cookies geralmente resolve o problema.

Esse tipo de situação é mais comum em usuários que acessam sites diariamente e não atualizam o navegador com frequência. Pequenos resquícios de dados de sessões antigas podem gerar inconsistências na validação do certificado.

Protocolos experimentais ativos

Alguns navegadores, como o Google Chrome, incluem protocolos experimentais que podem ser ativados por padrão, como o QUIC.

Embora traga melhorias de desempenho, o QUIC ainda pode causar conflitos em determinados servidores que não implementam corretamente o suporte a esse protocolo.

Quando isso ocorre, a conexão segura não é estabelecida e o navegador apresenta mensagens de erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH relacionado ao certificado.

Desativar temporariamente o QUIC ou outros protocolos experimentais pode ser uma solução paliativa até que o servidor ofereça suporte completo.

Confira um comparativo dos protocolos SSL/TLS suportados por navegadores modernos.

| Navegador | TLS 1.3 (✓/✗) | TLS 1.2 (✓/✗) | TLS 1.1 (✓/✗) | TLS 1.0 (✓/✗) | TLS 3.0 (✓/✗) |

| Chrome | ✓ | ✓ | Descontinuado | Descontinuado | Descontinuado |

| Firefox | ✓ | ✓ | Descontinuado | Descontinuado | Descontinuado |

| Edge | ✓ | ✓ | Descontinuado | Descontinuado | Descontinuado |

| Safari | ✓ | ✓ | Descontinuado | Descontinuado | Descontinuado |

| Opera | ✓ | ✓ | Descontinuado | Descontinuado | Descontinuado |

A partir da tabela fica fácil visualizar que protocolos de TLS abaixo de 1.2 já estão completamente descontinuados nos maiores navegadores de internet. Focar em protocolos mais modernos evita problemas e garante segurança na aplicação web.

Soluções rápidas para o usuário visitante

Nem sempre a falha está no servidor ou no site acessado. Em muitos casos, o próprio navegador ou configurações locais de segurança podem ser os responsáveis pelo ERR_SSL_VERSION_OR_CIPHER_MISMATCH.

Por isso, antes de entrar em ajustes mais técnicos, é válido testar algumas medidas simples que podem resolver o problema em poucos minutos.

Veja abaixo as principais alternativas.

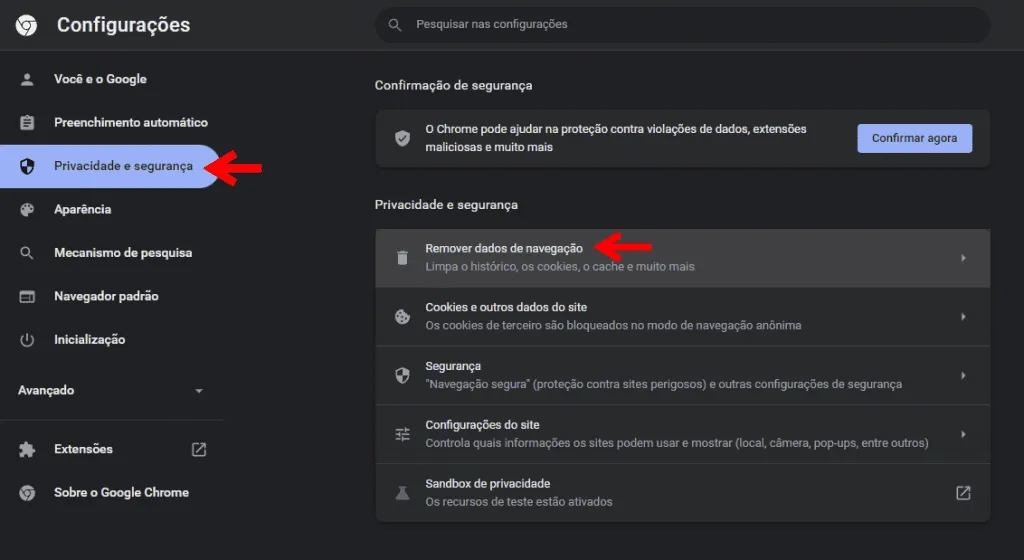

1. Limpar cache, cookies e estado SSL do navegador

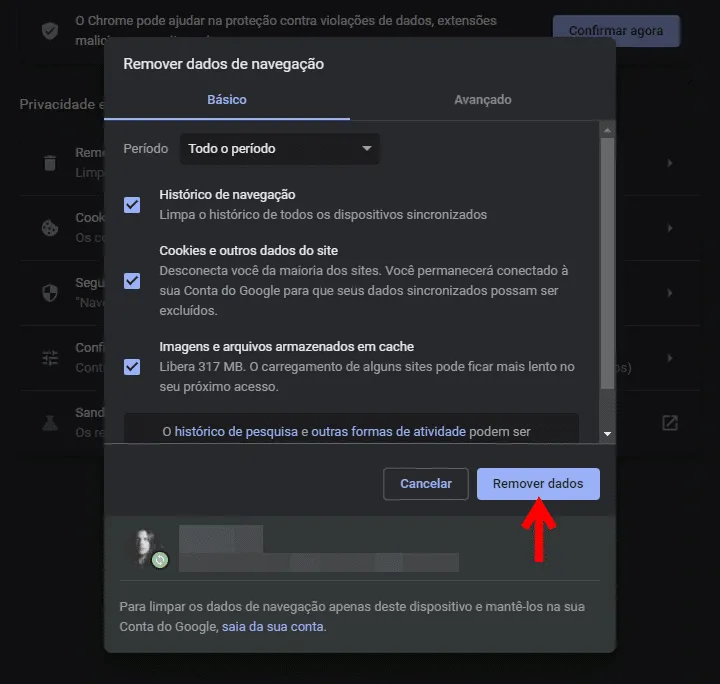

- No Chrome, vá em Configurações > Privacidade e Segurança > Remover dados de navegação.

- Selecione todas as opções disponíveis e clique em remover dados.

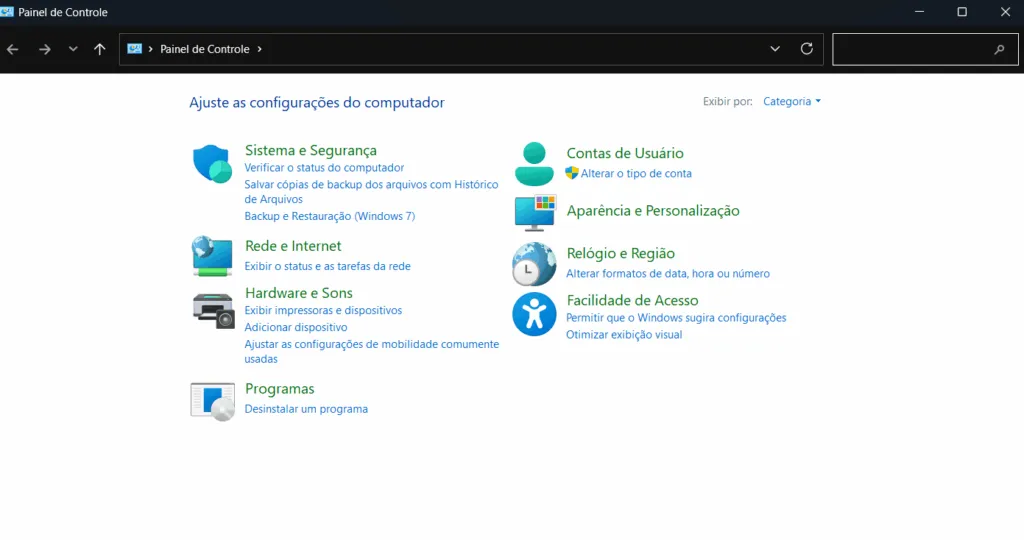

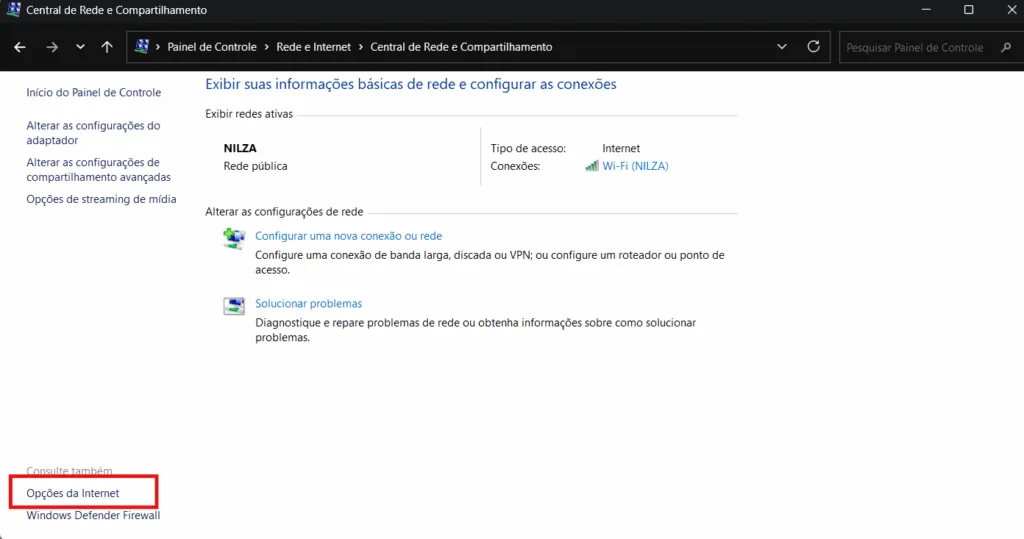

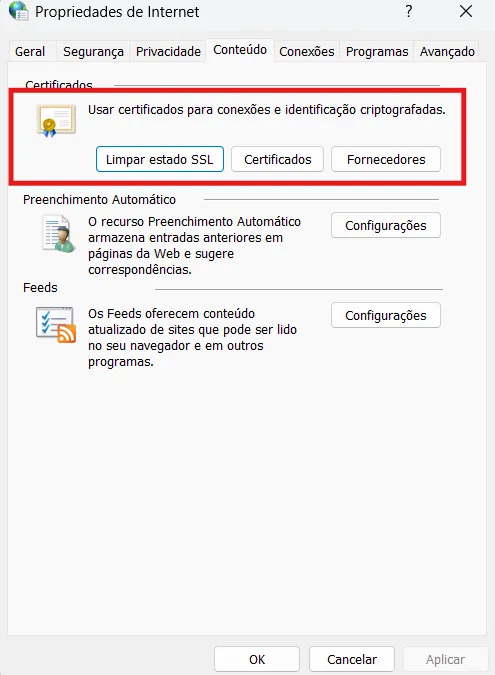

- No Windows, limpe o estado SSL em Painel de Controle > Rede > Opções da Internet > Conteúdo > Limpar estado SSL.

- No Windows, limpe o estado SSL em Opções da Internet > Conteúdo > Limpar estado SSL.

- No Windows, limpe o estado SSL em Conteúdo > Limpar estado SSL.

2. Desativar temporariamente antivírus, firewall ou VPN

Em alguns casos, o problema de conexão segura pode não estar relacionado diretamente ao site ou ao certificado SSL/TLS, mas sim a softwares de segurança instalados no dispositivo.

Certos antivírus, especialmente aqueles que oferecem recursos de proteção de navegação, realizam a inspeção de tráfego HTTPS para detectar ameaças.

Essa prática, embora útil do ponto de vista da segurança, pode gerar conflitos com certificados digitais, resultando em erros de conexão segura.

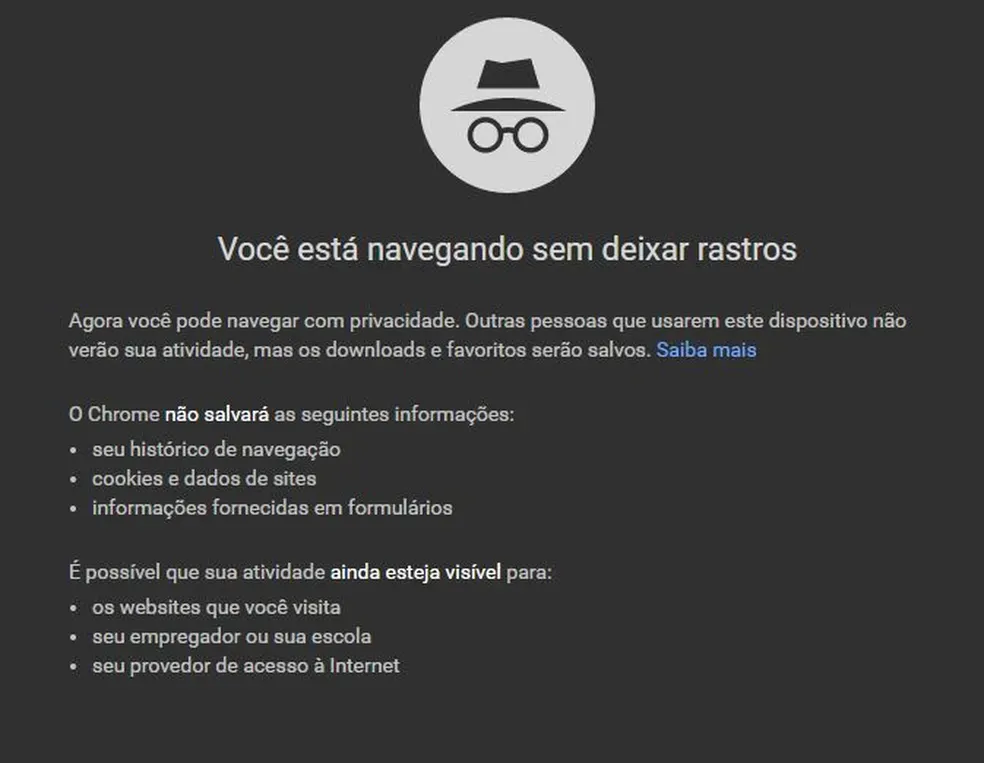

3. Testar com outro navegador ou em modo anônimo

Muitos erros de certificado não estão ligados diretamente ao servidor, mas sim ao próprio navegador. Extensões instaladas, cache corrompido ou até cookies antigos podem interferir na autenticação SSL.

Por isso, uma forma rápida de diagnóstico é tentar acessar o site em modo anônimo, já que esse recurso desativa extensões e ignora os dados de cache armazenados.

- Ative o modo anônimo (Ctrl + Shift + N) para descartar conflitos de cache.

4. Atualizar navegador e reinstalá-lo, se necessário

Os navegadores evoluem constantemente, principalmente para acompanhar os avanços dos protocolos de segurança, como TLS 1.2 e TLS 1.3. Um navegador desatualizado pode não reconhecer certificados emitidos com padrões mais modernos, resultando em erros recorrentes.

A solução nesse caso é atualizar o navegador para a versão mais recente. Caso a atualização não resolva, uma reinstalação completa pode eliminar problemas de configuração ou arquivos corrompidos que estejam impedindo o correto funcionamento da verificação SSL.

Correções técnicas mais avançadas

Quando as soluções básicas não funcionam, é hora de investigar o lado do servidor e as configurações de certificados. Essa etapa exige maior conhecimento técnico, mas garante que o site opere de forma estável e compatível com diferentes navegadores.

Listamos os ajustes mais importantes que administradores de sistemas e desenvolvedores podem e devem aplicar.

Checar validade e configuração do certificado SSL/TLS

Verificar a validade e a configuração de um certificado SSL/TLS é essencial para garantir que a comunicação entre o usuário e o servidor esteja realmente protegida.

Um certificado vencido ou configurado de forma incorreta pode gerar alertas nos navegadores, afastando visitantes, prejudicando a credibilidade do site e até bloqueando o acesso em alguns casos.

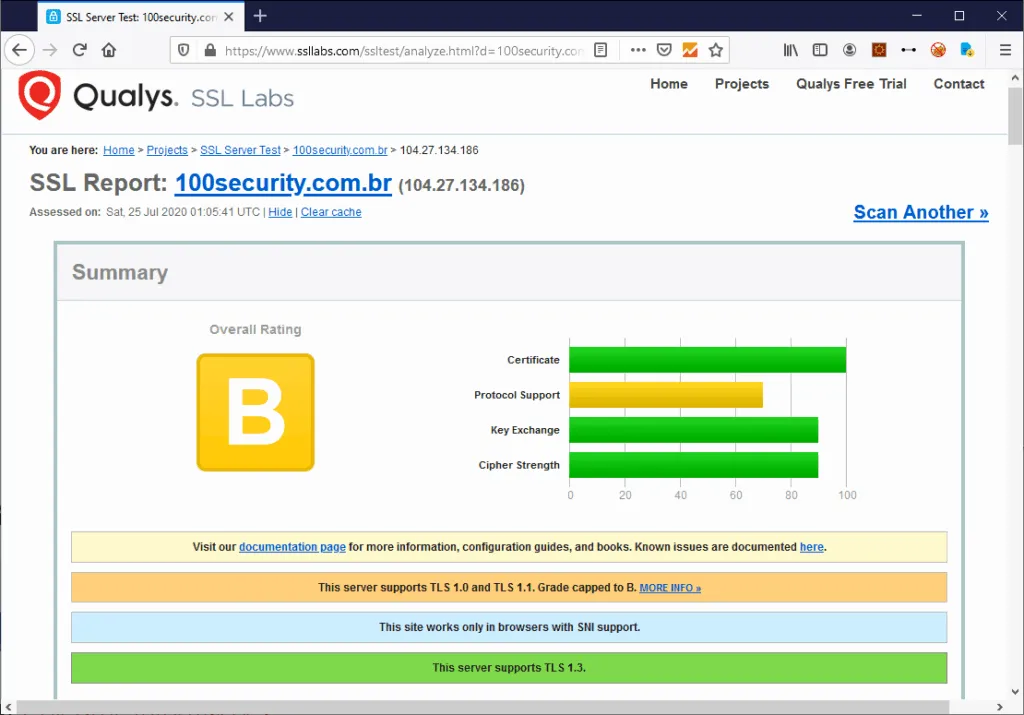

Ferramentas como o SSL Labs Test permitem validar se o certificado está ativo, qual a data de expiração, se foi emitido por uma autoridade certificadora confiável e se está corretamente instalado no servidor.

Se o certificado for inválido ou estiver vencido:

- Será necessário renovar o certificado junto à autoridade certificadora (CA) ou, caso utilize serviços de hospedagem/cloud, renovar pelo próprio painel.

- Ajustar o servidor para garantir que o certificado renovado substitua o antigo.

Lembrando que, se o certificado estiver configurado em múltiplos subdomínios, é preciso verificar se todos foram atualizados corretamente.

Habilitar TLS 1.2 ou TLS 1.3 no servidor

É fundamental garantir que apenas versões seguras do protocolo TLS (1.2 ou 1.3) estejam ativas no servidor, pois versões antigas como SSL, TLS 1.0 e 1.1 possuem falhas graves de segurança.

Em provedores como a HostGator, essa configuração normalmente já vem habilitada por padrão nos planos de hospedagem com SSL gratuito, mas ainda é importante confirmar.

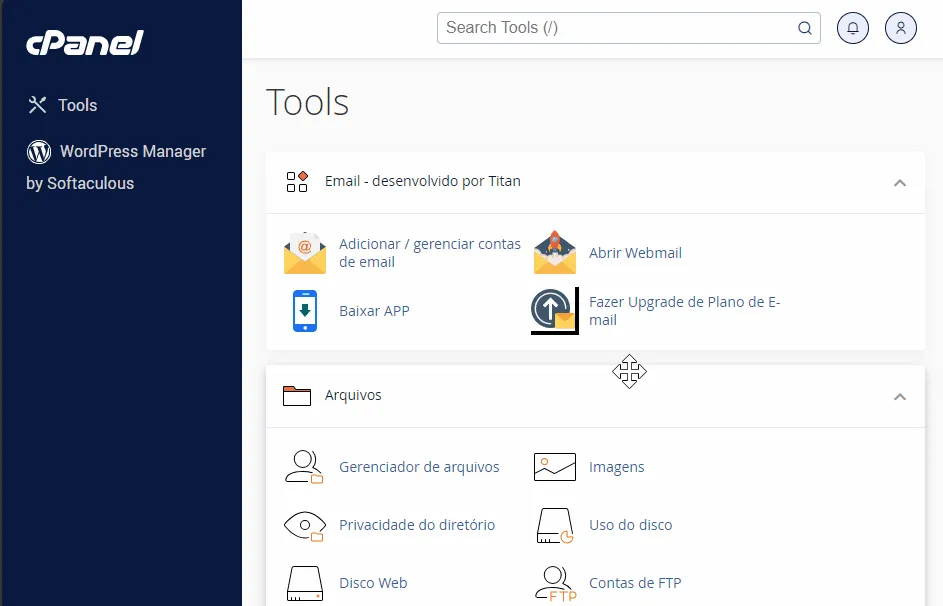

Isso pode ser feito executando um teste no SSL Labs Test ou verificando as opções de segurança no painel cPanel → Segurança → SSL/TLS Status, onde você verá se o site está operando com os protocolos corretos.

Se detectar suporte a versões antigas, entre em contato com o suporte da hospedagem para desabilitar imediatamente.

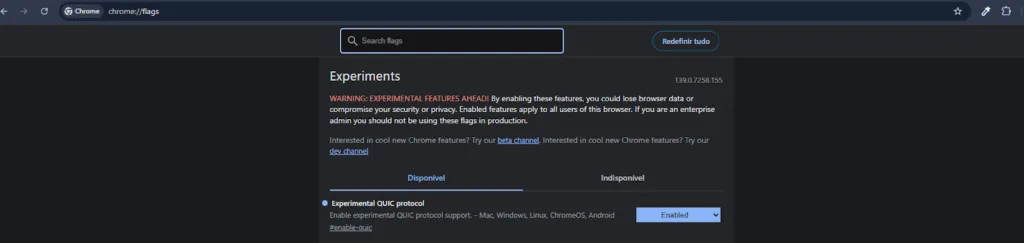

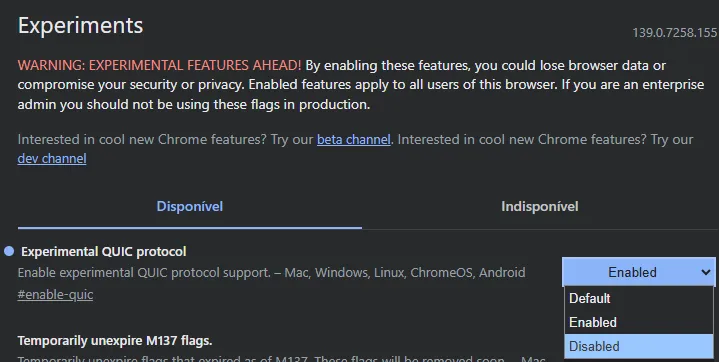

Desabilitar protocolos experimentais como QUIC no navegador

Embora o protocolo QUIC tenha sido desenvolvido pelo Google para otimizar a velocidade e a segurança da navegação, em alguns cenários ele pode causar conflitos com determinadas configurações de rede ou servidores que ainda não oferecem suporte completo.

Isso pode resultar em falhas de conexão, principalmente em sites que utilizam SSL/TLS com configurações mais restritivas.

Por isso, desabilitar temporariamente o QUIC no navegador pode ajudar a diagnosticar se o problema está relacionado a esse protocolo experimental.

No Chrome, digite chrome://flags na barra de URL em seguida dê ENTER;

Você vai parar na página de recursos experimentais, então busque por QUIC;

Selecione a opção Experimental QUIC Protocol para Disable (Desabilitada) e pronto.

Ajustar as configurações do servidor

Um ponto essencial para garantir a segurança do seu site é ajustar corretamente as configurações do servidor. Isso envolve desativar protocolos e cifras antigas e inseguras, como SSL 2.0, SSL 3.0 e TLS 1.0, que já não são considerados seguros pelos navegadores modernos.

Manter o servidor atualizado com patches de segurança e utilizar ferramentas de análise (como SSL Labs Server Test) ajuda a identificar vulnerabilidades e otimizar as configurações.

Prevenção e boas práticas

Mais importante do que resolver o erro, é evitar que ele aconteça novamente. Isso porque falhas de SSL/TLS não apenas afetam a experiência do usuário, mas também prejudicam a credibilidade e até mesmo o ranqueamento do site em buscadores como o Google.

A seguir, listamos boas práticas que ajudam a manter a segurança ativa e evitar que o erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH volte a ocorrer.

Automatizar renovação de certificados válidos

Um dos erros mais comuns é esquecer a data de validade dos certificados SSL/TLS. Essa falha pode derrubar a confiança no site instantaneamente, exibindo mensagens de alerta aos usuários. Para evitar isso, é altamente recomendável adotar soluções que automatizam a renovação.

Serviços como o Let’s Encrypt, por exemplo, permitem a emissão gratuita de certificados com validade de 90 dias e oferecem mecanismos de renovação automática, garantindo que o processo seja transparente e sem necessidade de intervenção manual da equipe de TI.

Dessa forma, dá para reduzir muito o risco de interrupções no serviço por descuido administrativo.

Forçar HTTPS com redirecionamentos e HSTS

Outro ponto essencial é garantir que todas as conexões ocorram sempre via HTTPS. Isso pode ser feito configurando redirecionamentos automáticos do HTTP para HTTPS, além de habilitar a política de HTTP Strict Transport Security (HSTS).

O HSTS força o navegador a se conectar somente por meio de canais seguros, evitando que usuários acessem o site de forma não criptografada mesmo que digitem o endereço manualmente com “http://”.

Essa prática não só reforça a segurança como também ajuda a melhorar a percepção de confiabilidade, já que todos os acessos estarão protegidos por criptografia ponta a ponta.

Monitorar certificados e configurar alertas de expiração

Além da automação, é importante ter monitoramento ativo do ambiente. Ferramentas como Certbot, Zabbix, Nagios ou UptimeRobot permitem configurar alertas que notificam a equipe de TI com antecedência quando um certificado estiver prestes a expirar.

Essa camada de segurança extra assegura que, mesmo em casos de falha na automação, a empresa não será pega de surpresa.

O monitoramento também deve incluir verificações periódicas da cadeia de certificados, garantindo que não haja problemas de autoridade emissora ou incompatibilidade entre versões de protocolo.

Garantir compatibilidade ampla

Por fim, uma prática muitas vezes negligenciada é a testagem em diferentes dispositivos e navegadores.

Ainda que a maioria dos navegadores modernos suporte protocolos atuais como TLS 1.2 e 1.3, usuários podem acessar o site por versões antigas de aplicativos ou sistemas operacionais desatualizados.

Por isso, é essencial verificar se o site está preparado para lidar com diferentes cenários. Ferramentas como SSL Labs ou Qualys SSL Test podem ajudar a avaliar a robustez da configuração, apontando falhas de compatibilidade, uso de protocolos obsoletos ou cifras fracas.

Para consolidar todas as práticas de prevenção contra o erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH, montamos a tabela abaixo. Ela resume os pontos principais que ajudam a evitar a recorrência do problema, desde a automação de certificados até o monitoramento ativo do ambiente.

| Prática de prevenção | Descrição | Benefício principal |

| Automatizar renovação de certificados | Usar ferramentas como Let’s Encrypt e Certbot para renovar certificados sem intervenção manual. | Evita expiração e reduz risco de erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH |

| Forçar HTTPS e habilitar HSTS | Configurar redirecionamentos e ativar HTTP Strict Transport Security (HSTS). | Garante que todo o tráfego use conexões seguras. |

| Monitorar certificados com alertas | Utilizar ferramentas como Zabbix, Nagios ou UptimeRobot para alertar expirações e falhas | Identificação rápida de problemas com SSL/TLS. |

| Manter protocolos atualizados | Desativar SSL 3.0, TLS 1.0 e 1.1, garantindo uso de TLS 1.2 ou TLS 1.3. | Compatibilidade com navegadores modernos e eliminação de falhas conhecidas. |

| Garantir compatibilidade ampla | Testar em diferentes navegadores, dispositivos e sistemas operacionais. | Experiência segura e consistente para todos os usuários. |

Seguindo essas boas práticas, administradores e desenvolvedores conseguem reduzir significativamente a chance de enfrentar novamente o erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Além de corrigir falhas pontuais, a prevenção fortalece a credibilidade do site e mantém a confiança dos usuários a longo prazo.

Resumo prático e checklist final

Mais importante do que resolver o ERR_SSL_VERSION_OR_CIPHER_MISMATCH, é evitar que ele aconteça novamente. Isso porque falhas de SSL/TLS não apenas afetam a experiência do usuário, mas também prejudicam a credibilidade e até mesmo o ranqueamento do site em buscadores como o Google.

Checklist rápido para revisar antes de publicar um site seguro

Antes de publicar o seu site, confira este checklist de segurança SSL/TLS:

| Item | O que verificar? | Objetivo |

| Certificado SSL/TLS válido | Confirma que o certificado está instalado e funcionando corretamente | Garantir criptografia segura entre servidor e cliente |

| Protocolos TLS atualizados | Utilize apenas TLS 1.2 ou 1.3, desativando antigas | Evitar falhas conhecidas e vulnerabilidades |

| Limpeza de cache e cookies | Realize testes em um navegador limpo | Evitar falsos resultados em testes de segurança |

| Redirecionamento para HTTPS | Configure redirecionamento automático de http -> https | Garantir que todo tráfego seja seguro |

| Compatibilidade entre navegadores | Teste em Chrome, Edge, Firefox, Safari e dispositivos móveis | Garantir acessibilidade e experiência segura para todos os usuários |

Acompanhando os itens do checklist de segurança, fica muito mais fácil evitar possíveis erros e até encontrá-los caso já exista, passando desde os certificados SSL/TLS até a própria compatibilidade entre os diversos navegadores, uma rotina necessária e eficaz.

Conclusão

O erro ERR_SSL_VERSION_OR_CIPHER_MISMATCH pode parecer complexo, mas é facilmente resolvido quando entendemos as suas causas e conhecemos as soluções práticas para evitá-lo.

Para o usuário comum, limpar cache, atualizar o navegador ou desativar antivírus pode ser suficiente. Já para administradores de sites, revisar certificados, protocolos TLS e cifras seguras é essencial.

Manter um ambiente digital seguro não só evita erros como este, mas também fortalece a confiança dos visitantes e melhora a experiência do usuário.

Gostou do conteúdo? Compartilhe este guia com colegas que também usam o Chrome e podem enfrentar o mesmo problema. Precisa de mais tutoriais como este? Confira outros posts aqui, no Blog da HostGator.

Conteúdo relacionado: