Descubra o que é OpenVPN, como funciona sua arquitetura de segurança e aprenda a configurar o OpenVPN no Linux passo a passo com imagens!

Em um mundo cada vez mais globalizado e conectado, no qual as interconexões estão cada vez mais valorizadas, a privacidade e a proteção de dados são preocupações centrais tanto para os usuários comuns das redes quanto para os profissionais de tecnologia.

Já que as empresas precisam proteger as suas comunicações internas, os desenvolvedores procuram por segurança em conexões remotas e os usuários finais desejam navegar com privacidade e controle das suas ações.

Em um cenário como esse, a utilização de VPNs (Virtual Private Networks) se tornou indispensável. Dentre as opções existentes, o OpenVPN ganha destaque por ser uma ferramenta de código aberto.

Além disso, é amplamente configurável e frequentemente adotada ao redor de todo o mundo. Com ele, é possível estabelecer túneis criptografados entre dispositivos.

Neste artigo, você vai entender do que se trata esse tipo de VPN, como ele funciona, em que ele se diferencia de outras soluções e, principalmente, como realizar a sua configuração dentro do Linux, passo a passo ilustrado com imagens.

Se você é um administrador de redes ou um entusiasta de segurança digital, este guia vai te ajudar com informações práticas e necessárias para montar a sua VPN. Aproveite e tenha uma boa leitura.

O que é Open VPN?

O OpenVPN é uma ferramenta indispensável para todas aquelas pessoas que desejam ter um pouco mais de liberdade e segurança durante a navegação.

Por ser uma solução de VPN (Rede Privada Virtual) altamente confiável e de código aberto, ela permite a criação de conexões criptografadas entre o usuário e a rede, protegendo dados sensíveis contra interceptações.

Além disso, usuários comuns e empresas usam a ferramenta para manter as suas informações em sigilo completo. Por isso, conhecer mais sobre ela é indispensável para incrementar os seus conhecimentos acerca de tecnologia. Veja abaixo mais detalhes.

Definição e propósito

O OpenVPN é uma solução VPN de código aberto, permitindo que haja uma criação de conexões seguras e criptografadas entre dispositivos e redes.

Ele foi criado por James Yonan no ano de 2001, sendo altamente conhecido por sua flexibilidade, segurança e compatibilidade multiplataforma, como Windows, macOS, Linux, Android e iOS.

Por meio dos protocolos SSL/TLS para troca de chaves, suporta criptografia forte com OpenSSL, autenticação de múltiplos fatores, certificados digitais e tunelamento por TCP ou UDP.

O tráfego pode ser tunelado tanto via TCP quanto UDP, garantindo ajustes conforme as necessidades de desempenho e confiabilidade da conexão.

A sua principal proposta está voltada para o tráfego de dados com confidencialidade e integridade ainda que estejam em ambientes hostis, como redes Wi-Fi públicas ou conexões corporativas remotas.

Também é importante destacar que ele pode ser implementado tanto para o acesso remoto quanto para conexões site-to-site.

É por causa de tamanha robustez que o OpenVPN se tornou uma escolha tão popular, seja para usuários domésticos ou para ambientes corporativos que exigem soluções seguras e altamente eficientes de rede.

Como o OpenVPN funciona na prática?

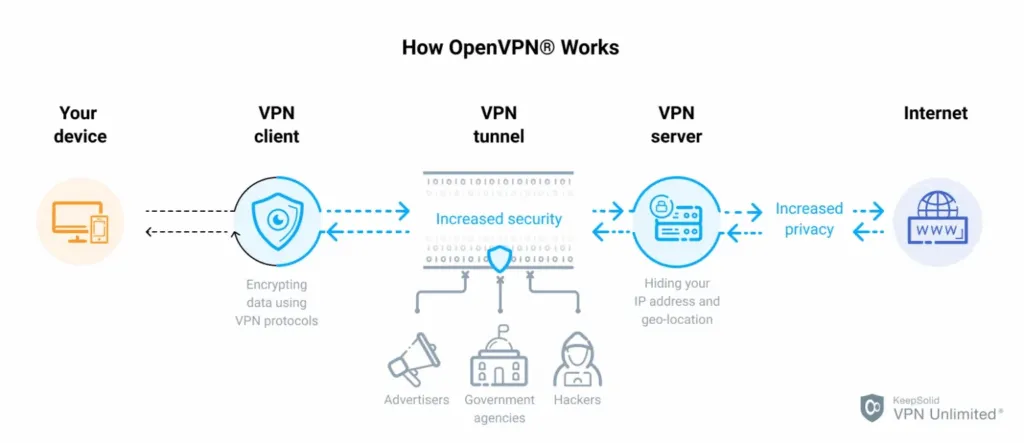

Na prática, o OpenVPN opera por meio de um túnel criptografado entre o cliente e o servidor VPN, o que faz com que todos os dados transmitidos estejam embaralhados e ilegíveis para terceiros.

Esse túnel é construído sobre os protocolos SSL/TLS, os mesmos usados em conexões HTTPS seguras. Dessa forma, a arquitetura do OpenVPN permite:

- Realizar uma autenticação mútua: isso possibilita o uso de certificados digitais ou nome de usuário e senha;

- Criptografar de forma robusta: por meio dos algoritmos como AES-256 e SHA-256;

- Transportar via TCP ou UDP: esse fator garante maior flexibilidade para atravessar firewalls e NATs;

- Usar scripts e plugins personalizados: ideal para ambientes corporativos com requisitos avançados de autenticação.

Diferença entre OpenVPN, PPTP e outras soluções de VPN

Existem diversas implementações de VPN que estão disponíveis no mercado.

Dentre as mais populares, é válido mencionar o PPTP, L2TP/IPSec, IKEv2/IPSec, WireGuard e, até mesmo, o OpenVPN. No entanto, o que torna o OpenVPN muito superior em determinadas situações? Veja um comparativo abaixo e tire suas conclusões.

| Protocolo | Criptografia | Estabilidade | Facilidade de configuração | Segurança geral |

| PPTP | Fraca | Alta | Fácil | Baixa |

| L2TP/IPSec | Média | Média | Média | Boa |

| IKEv2/IPSec | Alta | Alta | Média | Boa |

| OpenVPN | Alta | Alta | Média | Excelente |

| WireGuard | Alta | Alta | Fácil | Excelente (em desenvolvimento) |

De uma forma geral, o OpenVPN ganha preferência em relação aos demais porque é open-source, auditável e livre de backdoors.

Além disso, possui um suporte contínuo da comunidade e atualizações constantes, e oferece flexibilidade de configuração para diversos ambientes, sejam eles simples ou complexos.

Vantagens de usar o OpenVPN

O OpenVPN é uma das ferramentas mais aclamadas e confiáveis em um ecossistema de redes seguras. O seu sucesso ocorre por uma combinação poderosa entre a segurança avançada, o código aberto, a escalabilidade e o suporte multiplataforma.

Logo abaixo, você vai entender os principais benefícios técnicos e práticos que o tornam uma escolha inteligente.

Criptografia forte e segurança avançada

Uma das inegáveis vantagens do OpenVPN é a sua infraestrutura de segurança de alto nível, com base em OpenSSL. Esse é o mesmo padrão de segurança utilizado em grandes plataformas da web. Dessa forma, o protocolo permite a configuração de:

- Criptografia simétrica AES-256-CBC: este é um dos algoritmos mais seguros da atualidade;

- Autenticação por certificados digitais: possui verificação mútua entre servidor e cliente;

- Algoritmos de hash SHA-256: também suporta algoritmos superiores, que permitem a garantia da integridade de todos os dados;

- Troca de chaves segura via TLS 1.2: também suporta chaves superiores.

Além de tudo isso, o OpenVPN suporta funções como a revogação de certificados, a autenticação baseada em dois fatores e o uso de HMAC (códigos de autenticação de mensagens) visando proteger a rede contra ataques de repetição.

Código open source com ampla comunidade

Diferente de soluções proprietárias, o OpenVPN é open source, possuindo um código auditável, transparente e disponível para uma análise pública no GitHub oficial. Isso pode oferecer vantagens como:

- Auditorias independentes: ajuda a verificar falhas ou backdoors;

- Contribuições constantes: com ajuda da comunidade global de desenvolvedores;

- Customizações profundas: visando se adequar a qualquer ambiente desejado;

- Atualizações frequentes: além de correções rápidas de vulnerabilidades.

Além de tudo isso, o fato de ser open source elimina o risco de vendor lock-in, que é quando uma empresa utiliza tecnologias, formatos de dados, ou serviços de um fornecedor específico e, com o tempo, torna-se difícil ou impossível migrar para outra solução.

Ou seja, o OpenVPN garante uma independência tecnológica completa para os seus utilizadores.

Por fim, é válido lembrar que o OpenVPN é mantido por uma fundação robusta e a sua versão gratuita, para uso pessoal e empresarial, não perde em nada em relação às versões pagas de VPNs comerciais.

Compatibilidade com diversos sistemas operacionais

O sistema possui um suporte multiplataforma natio, permitindo que ele se torne amplamente versátil em ambientes híbridos. Dessa maneira, ele pode ser implementado em:

- Distribuições Linux;

- Windows;

- macOS;

- Android e iOS;

- Roteadores compatíveis com OpenWRT, pfSense, entre outros.

Essa compatibilidade é extremamente útil para empresas que utilizam infraestruturas heterogêneas ou para aqueles usuários que estão em busca de mobilidade entre os dispositivos. Confira, logo abaixo, a tabela de compatibilidade com sistemas operacionais:

| Sistema Operacional | Suporte nativo | Interface gráfica | Aplicativo oficial |

| Linux | Sim | Não (CLI) | Não |

| Windows | Sim | Sim | Sim |

| macOS | Sim | Sim | Sim |

| Android/iOS | Sim | App dedicado | Sim |

| Roteadores | Sim (firmware) | Via painel router | Depende do modelo |

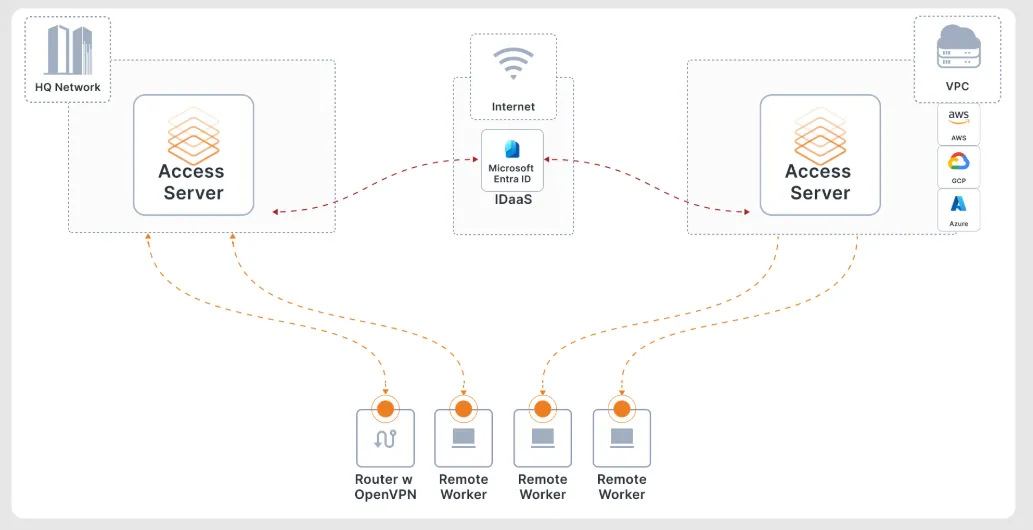

Ideal para redes corporativas e acesso remoto seguro

O OpenVPN costuma ser adotado por empresas que estão em busca de soluções confiáveis de conectividade segura entre os escritórios, filiais e colaboradores em home office.

Já que ele permite configurar redes privadas virtuais site-to-site, situação na qual duas ou mais redes diferentes se comportam como uma só rede local.

Para as empresas, isso oferece vantagens como:

- Acesso remoto seguro para arquivos, sistemas internos e servidores;

- Gerenciamento centralizado de usuários com certificados e autenticação integrada;

- Escalabilidade, o que pode crescer de acordo com as necessidades do negócio;

- Logs detalhados e monitoramento em tempo real, o que facilita auditorias.

Também é possível que o OpenVPN seja integrado com soluções como pfSense e Docker, visando a automação de ambientes seguros em nuvem.

Como funciona a arquitetura do OpenVPN

O OpenVPN possui uma arquitetura modular e altamente segura, levando como referência o modelo cliente-servidor, no qual cada extremo da conexão é autenticado com certificados digitais, permitindo que os dados trafeguem de maneira criptografada.

É por meio dessa estrutura que o uso em ambientes corporativos complexos, redes híbridas ou, até mesmo, usuários individuais seja permitido, visando oferecer proteção extra em redes públicas que, antes, poderiam representar uma ameaça.

Vamos entender cada componente dessa arquitetura e como eles se interligam a fim de garantir uma conexão VPN segura e eficiente.

Conceito de cliente e servidor

A arquitetura do OpenVPN se baseia no tradicional modelo cliente-servidor. Veja abaixo como ele funciona:

- O servidor VPN atua como um ponto central na comunicação. Ele escuta todas as conexões de entrada, autentica os clientes, atribui o IPs e encaminha os pacotes por meio da rede privada;

- O cliente VPN, por sua vez, é o dispositivo responsável por iniciar a conexão com o servidor. Uma vez conectado, todo o tráfego da máquina cliente pode ser roteado por meio do túnel VPN.

Dado esse contexto, o modelo é mais indicado para:

- Conectar funcionários remotos à rede interna da empresa;

- Criar túneis site-to-site entre as filiais;

- Permitir que dispositivos móveis naveguem com segurança em um Wi-Fi público.

Certificados, chaves e autenticação

A segurança do OpenVPN tem como base um sistema robusto de criptografia assimétrica, que envolve certificados digitais, chaves públicas e privadas.

Assim, para que haja o estabelecimento de uma conexão, tanto o cliente quanto o servidor devem autenticar a sua identidade usando esses elementos. Dessa forma, seus principais componentes são:

- CA (autoridade certificadora): gera e assina os certificados;

- Certificado do Servidor: identifica e autentica o servidor OpenVPN;

- Certificados dos Clientes: cada cliente deve ter um certificado individual para se conectar com maior segurança;

- Chaves privadas: mantidas em segredo por cada parte, utilizadas para descriptografar o tráfego;

- Chave TLS (opcional): adiciona uma camada extra de segurança contra ataques de negação de serviço (DoS).

Todos esses elementos são criados a partir de ferramentas como o Easy-RSA, responsável pela automatização da geração e do gerenciamento de certificados no Linux.

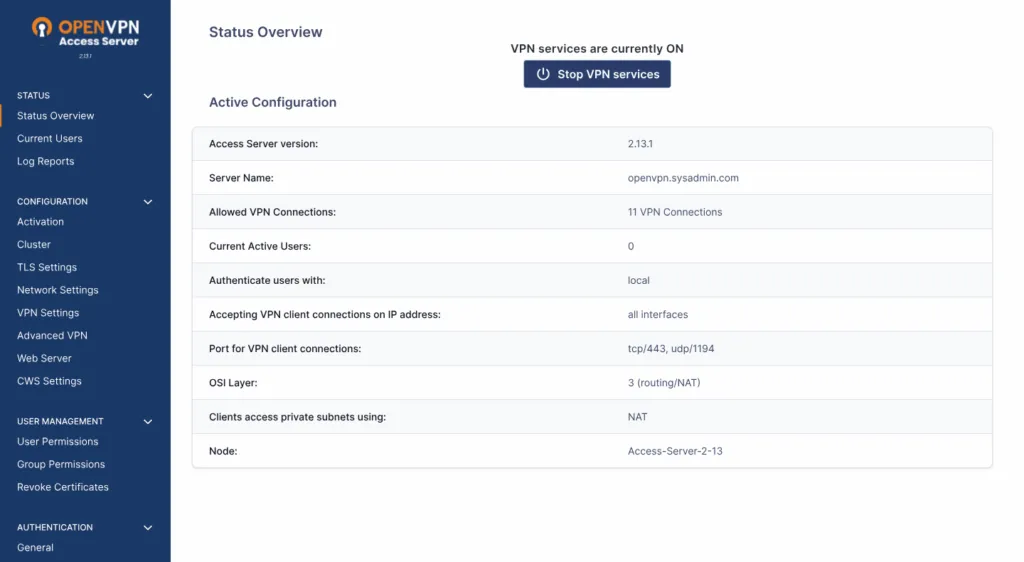

Protocolos utilizados: UDP e TCP

O OpenVPN permite operar sobre dois protocolos de transporte: UDP (User Datagram Protocol) e TCP (Transmission Control Protocol).

Ambos apresentam vantagens, e a escolha dependerá do uso e da rede que está disponível. Veja a seguir:

| Protocolo | Vantagens | Quando usar |

| UDP | Mais rápido, menor latência, menor overhead | Ideal para conexões estáveis e rápidas (ex: jogos, VoIP, streaming) |

| TCP | Confiável, garante entrega dos pacotes | Preferido em redes instáveis, firewalls rigorosos ou onde UDP é bloqueado |

De forma padronizada, o OpenVPN utiliza a porta 1194/UDP, mas pode ser configurado para qualquer tipo de porta TCP ou UDP que esteja aberta, o que inclui a porta 443/TCP para disfarçar o tráfego como o HTTPS em redes destrutivas.

Dicas de segurança e melhores práticas

Ainda que o OpenVPN ofereça um alto nível de segurança nativamente, é indispensável adotar boas práticas de administração e reforço contínuo da infraestrutura. Dessa maneira, você garante a integridade dos dados e preserva o desempenho da rede.

Logo abaixo, confira algumas recomendações essenciais para manter o seu ambiente VPN seguro.

Atualizar certificados regularmente

Os certificados digitais são o alicerce da autenticação no OpenVPN. No entanto, certificados com validade muito longa ou mal gerenciados podem se tornar problemas a longo prazo. Por isso, para gerenciar os certificados de maneira segura, você deve:

- Definir uma validade máxima de 1 a 2 anos para os certificados dos clientes;

- Revogar imediatamente os certificados de usuários ou dispositivos utilizando uma CRL;

- Manter os arquivos de chave (.key) com permissões restritas (chmod 600) e fora do alcance de usuários não autorizados;

- Utilizar ferramentas de automação (como Ansible ou scripts bash) para rotacionar e distribuir os certificados de forma periódica.

Sempre que for possível, mantenha o seu CA offline, pois isso impede alguns riscos em caso de invasão ao servidor principal.

Utilizar autenticação dupla

Para aqueles ambientes que apresentam uma maior criticidade, como as redes corporativas, infraestrutura de nuvem ou servidores com dados sensíveis, é extremamente recomendado usar a autenticação em duas etapas, além dos certificados anteriormente mencionados.

As opções podem incluir:

- Autenticação por senha adicional (username + senha via auth-user-pass);

- Integração com Google Authenticator ou TOTP;

- Integração com servidores RADIUS ou LDAP corporativo;

- Utilização de plugins como openvpn-auth-pam para autenticação PAM modular.

É válido ressaltar que a autenticação dupla não substitui a segurança do certificado, mas é um excelente complemento para trazer maior segurança para os seus projetos.

Monitorar logs e conexões suspeitas

Manter um monitoramento ativo a respeito das atividades do OpenVPN é indispensável para detectar anomalias, prevenir ataques e responder a incidentes de forma rápida. Por isso, as principais ações que podem ser tomadas para o monitoramento são:

- Ativar logs detalhados no servidor (verb 4 ou superior no server.conf);

- Usar ferramentas como fail2ban, logwatch ou rsyslog para alertas automatizados;

- Monitorar tentativas de conexão repetidas, falhas de autenticação, acessos fora do horário padrão e origem geográfica de IPs conectados;

- Utilizar soluções externas como Zabbix, Grafana + Prometheus ou ELK Stack para coletar e analisar visualmente os logs.

Como usar o OpenVPN com serviços da HostGator

Se você utiliza um servidor VPS ou dedicado da HostGator, o OpenVPN pode ser uma adição extremamente poderosa para a sua estratégia de segurança e gerenciamento remoto.

Pois, ele atua como uma camada extra de criptografia e controle de acesso, o que ajuda a proteger conexões administrativas e a reforçar a confidencialidade dos dados em projetos hospedados.

A HostGator oferece uma infraestrutura robusta, com alta disponibilidade e suporte técnico especializado, o que torna a configuração e o uso do OpenVPN muito mais simples, estável e eficaz.

Assim, é a combinação perfeita para quem busca não apenas desempenho, mas também tranquilidade e proteção avançada.

Quer proteger a sua aplicação, o seu painel de controle e seus dados de forma profissional? Com a HostGator, você tem as ferramentas ideais para isso. Agora, vamos aprender como utilizá-las a seu favor.

VPN para acessar painel do servidor VPS com mais segurança

Quando você contrata um VPS da HostGator, seja Linux ou Windows, você recebe acesso root via SSH ou RDP para garantir um bom gerenciamento do seu servidor. No entanto, o acesso direto pela internet pode apresentar alguns riscos caso não haja camadas de proteção adicionais.

Assim, usar o OpenVPN para se conectar primeiro à rede privada do servidor e só depois abrir o SSH/RDP é uma prática mais indicada para:

- Impedir tentativas de força bruta diretas no IP público;

- Garantir que apenas usuários com chave válida possa acessar o painel;

- Reduzir a superfície de ataque ao expor serviços apenas dentro da VPN.

Adquira agora mesmo o VPS da HostGator para garantir ainda mais proteção para os seus servidores, além de controle total!

Proteção de áreas administrativas e acesso remoto

Em aplicações hospedadas em servidores HostGator, como painéis de administração de sistemas web (ex: /admin, /wp-admin, /cpanel), é possível configurar regras no servidor para permitir que as rotas só sejam acessíveis a partir de IPs da VPN.

Com essa abordagem, você consegue:

- Acesso privado a áreas sensíveis, como backends e dashboards;

- Prevenção contra scanners, bots e ataques automatizados;

- Restrição de painel de controle (ex: WHM, cPanel) a dispositivos com prévia autorização.

OpenVPN como camada extra para projetos hospedados na HostGator

Projetos que exigem conformidade com padrões de segurança (como LGPD, PCI-DSS, HIPAA) acabam se beneficiando imensamente ao utilizar OpenVPN como um túnel exclusivo para:

- Transmissão de dados sensíveis entre backends e bancos de dados;

- Replicações entre servidores internos;

- Deploy automatizado via Git ou CI/CD, com autenticação restrita à VPN.

Essa camada adicional de encapsulamento SSL/TLS sobre a VPN reduz o risco de vazamento de dados em trânsito, mesmo que algum outro componente dessa mesma aplicação acabe falhando.

Conclusão

O OpenVPN se destaca como uma solução robusta, auditável e altamente segura para construir túneis privados de comunicação.

Com um modelo flexível, você pode proteger desde uma simples conexão remota até uma infraestrutura corporativa completa.

Integrar o OpenVPN a servidores VPS, como os da HostGator, eleva ainda mais o nível de segurança de projetos web, ambientes DevOps e áreas administrativas críticas.

Combinado às boas práticas de monitoramento e de autenticação multifator, ele se torna uma solução indispensável para quem valoriza segurança, liberdade e autonomia nas redes.

Veja outros artigos que podem te interessar: