Saiba o que significa o erro NET::ERR_CERT_AUTHORITY_INVALID no navegador, por que ele afeta a segurança e SEO do seu site e como corrigi-lo.

Se você já tentou acessar um site e recebeu a mensagem de erro NET::ERR_CERT_AUTHORITY_INVALID, provavelmente ficou em dúvida se estava diante de uma falha grave ou apenas um detalhe técnico simples de ser resolvido.

Esse erro é muito comum em navegadores como Google Chrome, Firefox, Edge e Safari, e geralmente está relacionado a problemas no certificado SSL/TLS do site. Em outras palavras, o navegador não reconhece a autoridade que emitiu o certificado digital responsável por garantir que a conexão é segura.

Esse tipo de erro pode prejudicar diretamente a experiência do usuário, reduzir a confiança na marca e até afetar a indexação nos mecanismos de busca. Afinal, sites inseguros tendem a perder posições no Google e em outros buscadores.

Para te ajudar, neste artigo, vamos explicar o que significa o erro NET::ERR_CERT_AUTHORITY_INVALID, como ele aparece nos principais navegadores, quais são as suas causas e, principalmente, como corrigi-lo passo a passo para manter o seu site confiável e seguro. Aproveite o conteúdo e tenha uma boa leitura.

O que é o erro NET::ERR_CERT_AUTHORITY_INVALID?

Antes de entender como resolver o problema, é importante conhecer o que esse erro realmente significa. Embora a mensagem possa parecer técnica demais, ela está diretamente ligada à forma como navegadores validam certificados digitais e garantem conexões seguras.

Nesta seção, vamos analisar tanto o significado técnico quanto os riscos que o erro traz para a segurança, a confiança dos visitantes e até para o SEO.

Significado técnico

O erro NET::ERR_CERT_AUTHORITY_INVALID ocorre quando o navegador não consegue validar a autoridade certificadora (CA) responsável por emitir o certificado SSL/TLS do site.

Na prática, isso significa que o navegador não confia que a comunicação entre usuário e servidor seja segura. O SSL/TLS é justamente o protocolo que criptografa informações sensíveis, como senhas, dados pessoais ou detalhes de pagamento.

Quando o navegador não reconhece a CA, ele interpreta que o certificado pode ter sido emitido por uma entidade não confiável ou até mesmo forjado, levantando o alerta de que a página pode ser perigosa.

Essa falha pode surgir por certificados auto assinados, expirados ou emitidos por autoridades pouco conhecidas, como veremos mais abaixo.

Por que isso representa um risco?

A ausência de um certificado SSL válido não é apenas um detalhe técnico: trata-se de uma vulnerabilidade que pode comprometer tanto a segurança quanto a reputação de um site.

Quando o navegador alerta que a conexão não é privada, isso significa que o tráfego entre o usuário e o servidor não está devidamente protegido, abrindo espaço para diferentes riscos.

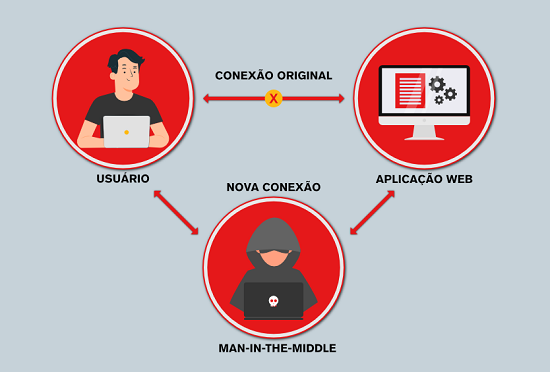

O mais crítico deles é o ataque de interceptação (Man-in-the-Middle). Nesse cenário, um invasor consegue se posicionar entre o usuário e o servidor, capturando informações sensíveis transmitidas durante a navegação, como senhas, dados bancários ou formulários de contato.

Além da segurança técnica, há também o impacto na confiança do usuário. Ao visualizar mensagens como a “sua conexão não é privada”, a maioria dos visitantes abandona o site imediatamente.

Isso prejudica métricas de engajamento, como tempo de permanência e taxa de rejeição, e pode comprometer transações comerciais.

Outro ponto estratégico é o SEO. O Google e outros buscadores priorizam sites que utilizam HTTPS ativos. Assim, ter um certificado inválido ou expirado não apenas gera alertas, mas também pode resultar em queda no posicionamento nos resultados de pesquisa.

Para empresas que dependem de tráfego orgânico, essa perda de visibilidade pode significar redução direta de receita.

Principais consequências do Erro NET_ERR_CERT_AUTHORITY_INVALID

Resumo prático dos principais problemas:

- Ataques de interceptação (Man-in-the-Middle): sem a devida validação, um invasor pode capturar dados trafegados entre o usuário e o site.

- Redução da confiança: ao ver o aviso de que “a conexão não é privada”, a maioria dos visitantes abandona a página, prejudicando métricas de engajamento.

- Impacto direto no SEO: o Google prioriza sites com HTTPS ativo e certificados válidos, o que significa que um erro desse tipo pode derrubar o posicionamento nas buscas.

Por isso, manter certificados válidos emitidos por autoridades de certificação reconhecidas (CAs) não deve ser visto apenas como obrigação técnica. É um pilar fundamental para a segurança digital, a experiência do usuário e a credibilidade online.

Como esse erro aparece nos principais navegadores

O mesmo problema pode ser exibido de formas diferentes, dependendo do navegador usado. Isso acontece porque cada navegador possui mensagens próprias para alertar os usuários sobre riscos de segurança.

Saber identificar como o erro aparece em diferentes contextos ajuda a diagnosticar e comunicar melhor o problema.

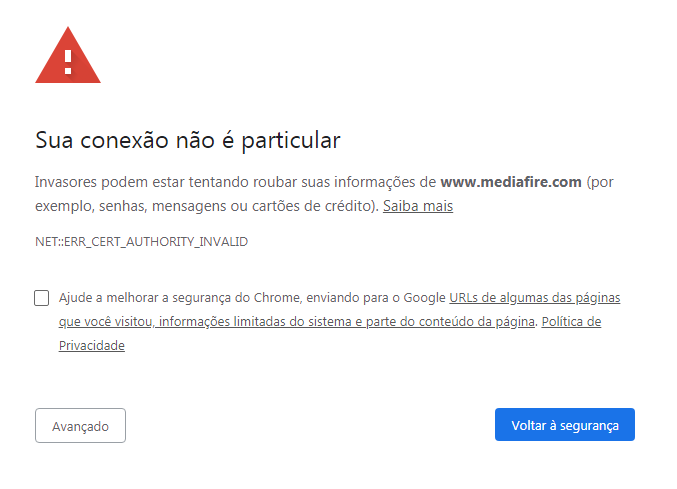

Google Chrome

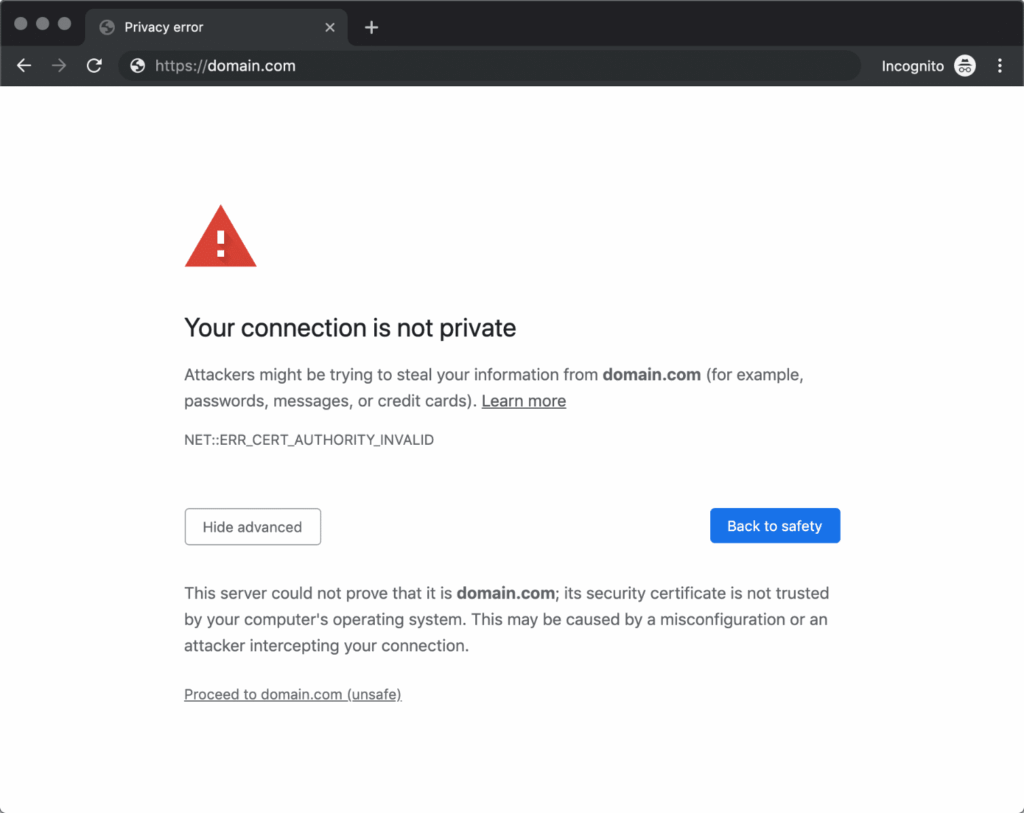

O Chrome exibe o alerta “Sua conexão não é privada” junto ao código de erro NET::ERR_CERT_AUTHORITY_INVALID.

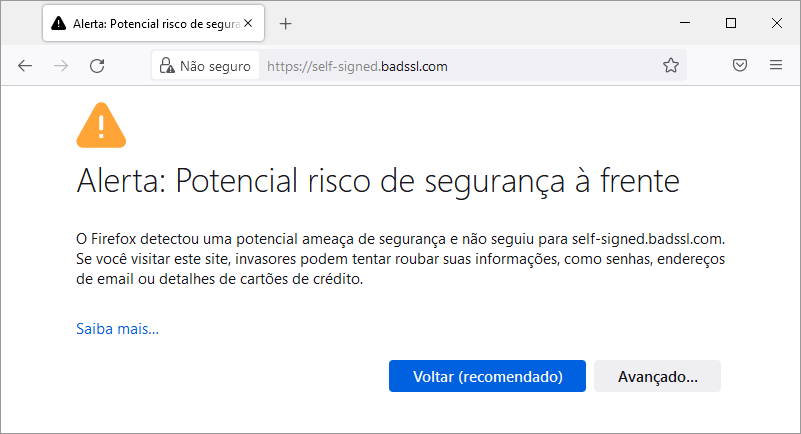

Mozilla Firefox

No Firefox, a mensagem costuma ser “Alerta: Potencial risco de segurança à frente” com códigos como SEC_ERROR_UNKNOWN_ISSUER.

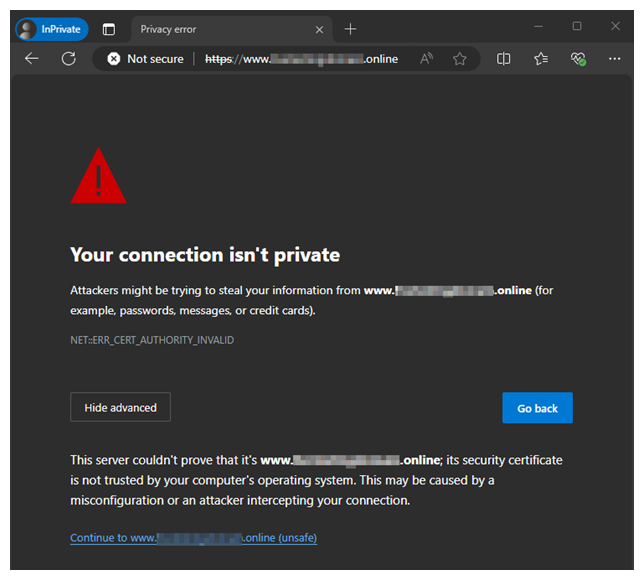

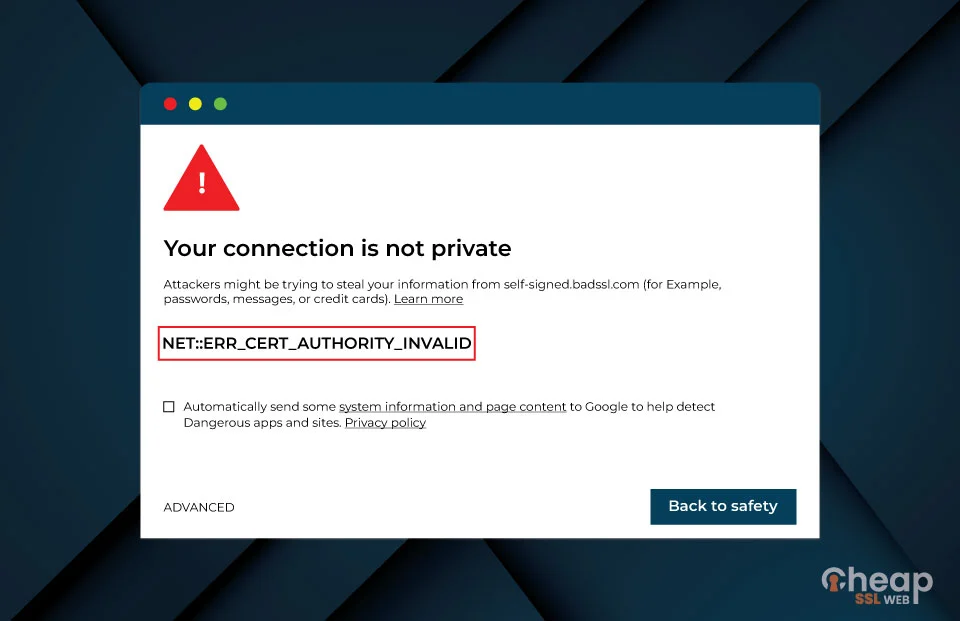

Microsoft Edge e Safari

Ambos apresentam variações semelhantes, mas sempre destacam a ausência de uma autoridade confiável no certificado.

- Assim o erro NET::ERR_CERT_AUTHORITY_INVALID se comporta no Edge;

- Assim o erro NET::ERR_CERT_AUTHORITY_INVALID se comporta no Safari.

Principais causas do erro NET::ERR_CERT_AUTHORITY_INVALID

Agora que você já sabe como o erro aparece nos navegadores, o próximo passo é compreender por que ele acontece. As origens podem variar desde falhas simples até problemas estruturais no certificado.

A seguir, listamos os sete principais motivos que levam ao erro NET::ERR_CERT_AUTHORITY_INVALID:

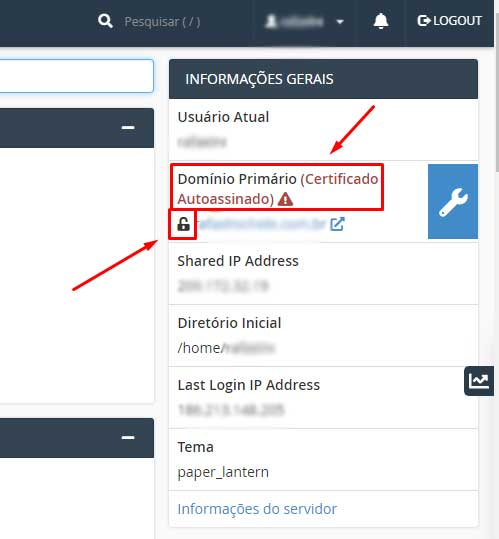

Certificado autoassinado

Um certificado autoassinado é criado pelo próprio administrador do site, sem validação por uma autoridade certificadora reconhecida (CA). Embora funcione em ambiente de testes, ele não é aceito pelos navegadores em produção. Por isso, o acesso gera alertas de conexão insegura.

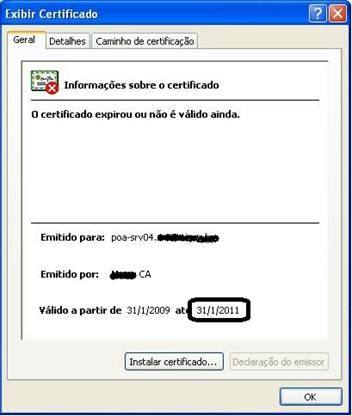

Certificado expirado

Certificados SSL possuem validade limitada, geralmente de 90 dias a 2 anos. Quando expiram, deixam de ser confiáveis. Isso exige que o administrador renove ou substitua o certificado para restaurar a segurança do site

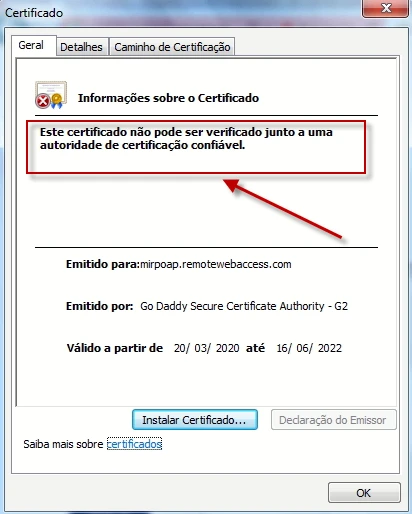

Autoridade não confiável

Se o certificado foi emitido por uma CA desconhecida ou não está presente na lista de autoridades confiáveis do navegador, ele será rejeitado. O ideal é sempre optar por certificadoras reconhecidas.

Cadeia de certificação quebrada

Um certificado pode depender de intermediários (cadeia de confiança). Se algum desses elos não estiver configurado corretamente no servidor, o navegador não consegue validar a legitimidade, gerando o erro NET::ERR_CERT_AUTHORITY_INVALID.

Data ou hora do sistema incorreta

Um detalhe simples, mas comum: se o relógio do sistema do usuário estiver adiantado ou atrasado, o navegador pode considerar o certificado inválido, mesmo que esteja dentro da validade.

Interferência de antivírus, firewall ou VPN

Alguns softwares de segurança e até VPNs podem interferir na validação SSL, gerando bloqueios ou erros falsos. Nesses casos, basta desativar temporariamente o antivírus ou a VPN para verificar se o problema persiste.

Navegador ou cache desatualizados

Por fim, um cache corrompido ou navegador desatualizado também pode gerar o erro. A solução é simples: limpar cookies, cache e, se necessário, atualizar ou reinstalar o navegador.

Para facilitar a visualização, a tabela abaixo resume as principais causas do erro NET::ERR_CERT_AUTHORITY_INVALID, explicando o que cada uma significa e qual é a solução mais indicada.

| Causa | Descrição | Solução indicada |

| Certificado autoassinado | Emitido manualmente, sem autoridade confiável. | Substituir por certificado de uma CA reconhecida |

| Certificado expirado | Certificado passou do prazo de validade. | Renovar certificado ou configurar renovação automática. |

| Autoridade de certificação não confiável | CA não está presente na lista de autoridades do navegador. | Usar CAs conhecidas (DigiCert, GlobalSign, etc.). |

| Cadeia de certificação quebrada | Certificados intermediários ausentes ou incorretos. | Reinstalar certificado com a cadeia completa. |

| Data ou hora incorreta | Configuração de data/hora no dispositivo do usuário está incorreta. | Ajustar data e hora automáticas do sistema. |

| Antivírus, firewall ou VPN | Softwares de segurança interceptam conexões HTTPS. | Desativar temporariamente ou configurar exceções. |

| Cache do navegador desatualizado | Certificados antigos ficam armazenados no navegador. | Limpar cache, cookies e estado SSL do navegador. |

Aqui verificamos que algumas causas são relativamente fáceis de resolver, como corrigir a hora do sistema ou limpar o cache do navegador.

Outras, no entanto, exigem atenção técnica maior, como substituir certificados auto assinados ou corrigir a cadeia de certificação.

O ideal é sempre investigar começando pelas soluções mais simples antes de partir para alterações mais complexas no servidor.

Como corrigir o erro: guia passo a passo

Entender a origem do erro NET::ERR_CERT_AUTHORITY_INVALID é só a primeira parte da solução. O passo seguinte é aplicar as correções necessárias.

Nesta seção, apresentamos um guia prático dividido em etapas, desde verificações iniciais até a instalação de certificados confiáveis. Assim, você terá um caminho claro para resolver o problema e restaurar a confiança no seu site.

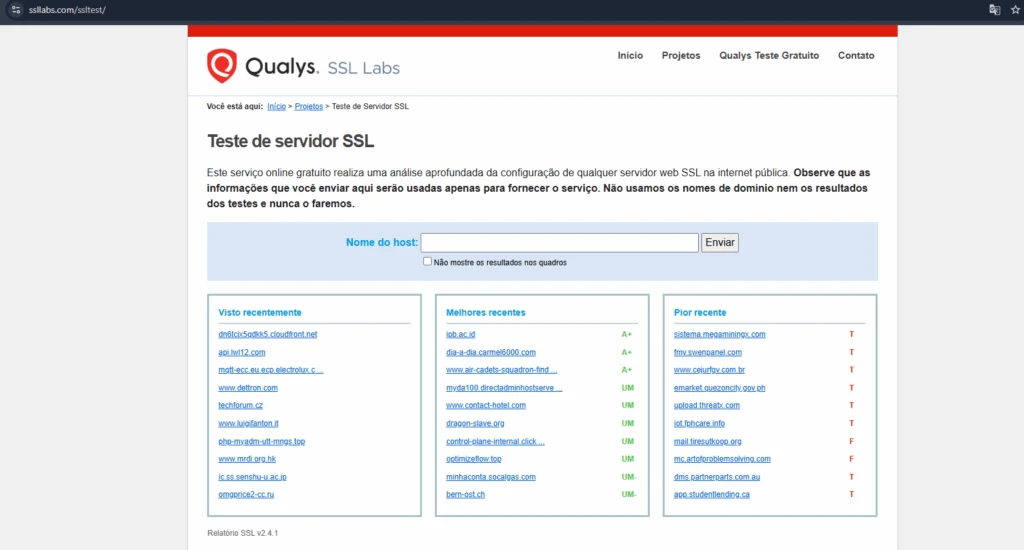

Execute um teste de servidor SSL

Use ferramentas como SSL Labs Qualys SSL Labs – SSL Server Test para avaliar o certificado, a cadeia de certificação e possíveis falhas. O relatório indica certificados intermediários ausentes, problemas de compatibilidade TLS e erros em CN/SAN, informações essenciais para direcionar a correção.

Instale um certificado confiável

Prefira CAs reconhecidas, use os serviços do Let’s Encrypt, por exemplo, permite a emissão gratuita de certificados com validade de 90 dias e oferecem mecanismos de renovação automática, garantindo que o processo seja transparente e sem necessidade de intervenção manual da equipe de TI.

Dessa forma, dá para reduzir muito o risco de interrupções no serviço por descuido administrativo.

O fluxo comum é gerar um CSR no servidor, validar a propriedade do domínio e instalar o certificado com a cadeia completa (incluindo intermediários). Em Apache ou Nginx, confirme os caminhos dos arquivos de certificado e reinicie o serviço após a instalação.

Vantagens de CAs confiáveis

Optar por certificados emitidos por Autoridades Certificadoras (CAs) reconhecidas traz benefícios significativos para qualquer site. O primeiro é o reconhecimento automático nos navegadores, o que evita avisos de insegurança e garante que o usuário confie no acesso.

Além disso, a maioria dessas CAs oferece integração com ferramentas de automação, como o Let’s Encrypt e o Certbot, facilitando a renovação periódica sem intervenção manual.

Outro ponto importante é a credibilidade: sites com certificados válidos transmitidos por CAs confiáveis são melhor avaliados em termos de segurança e conformidade, contribuindo também para o ranqueamento em buscadores e a experiência do usuário.

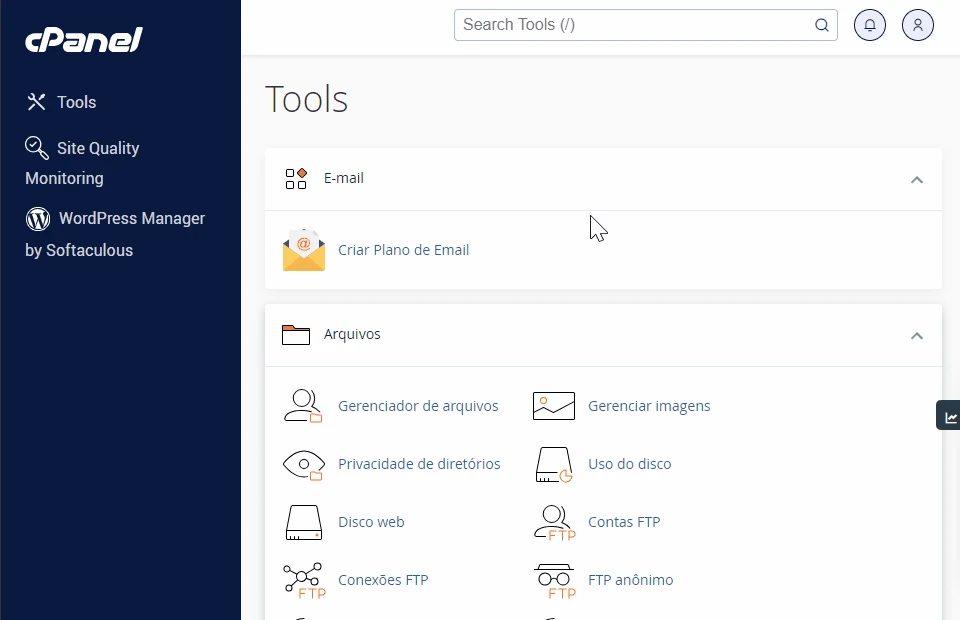

Renove o certificado expirado

Automatize renovações sempre que possível. Para Let’s Encrypt, utilize o Certbot e configure cron/systemd para execução periódica. Se usar painel de hospedagem (cPanel, Plesk, HostGator), habilite SSL automático e confirme que o processo reinicia o servidor web para aplicar o novo certificado.

Ferramentas de automação (Certbot, painel HostGator)

Automatizar a renovação de certificados SSL é essencial para evitar falhas como o erro NET::ERR_CERT_AUTHORITY_INVALID. O Certbot, ferramenta gratuita da EFF, permite configurar renovações automáticas do Let’s Encrypt em servidores Linux com poucos comandos, reduzindo riscos de expiração.

Já em hospedagens gerenciadas, como a HostGator, o painel oferece integração nativa com SSL grátis e renovação automática, eliminando a necessidade de manutenção manual. Isso garante que sites permaneçam sempre protegidos e em conformidade com os padrões de segurança.

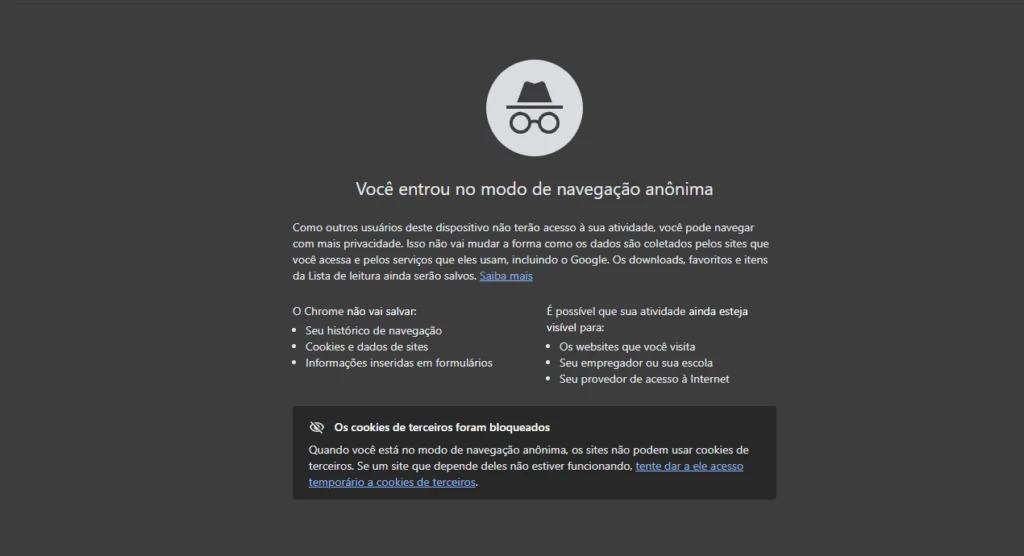

Recarregue a página ou abra em modo anônimo

Antes de aplicar correções complexas, vale começar pelo simples: recarregar a página ou abrir em uma aba anônima.

Isso força o navegador a ignorar sessões e cookies temporários, eliminando interferências causadas por dados salvos. Muitas vezes, erros momentâneos são apenas resultado de conflitos de cache ativo.

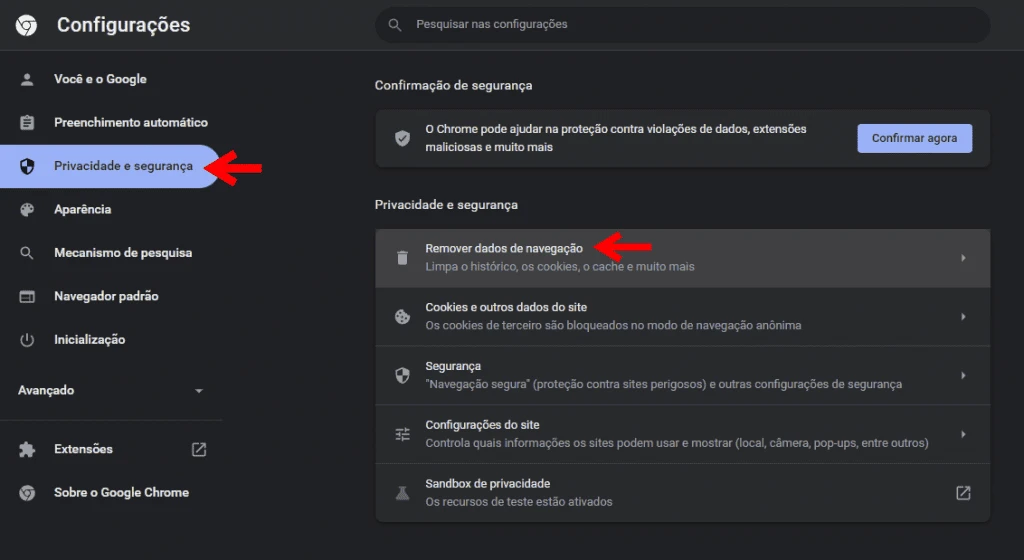

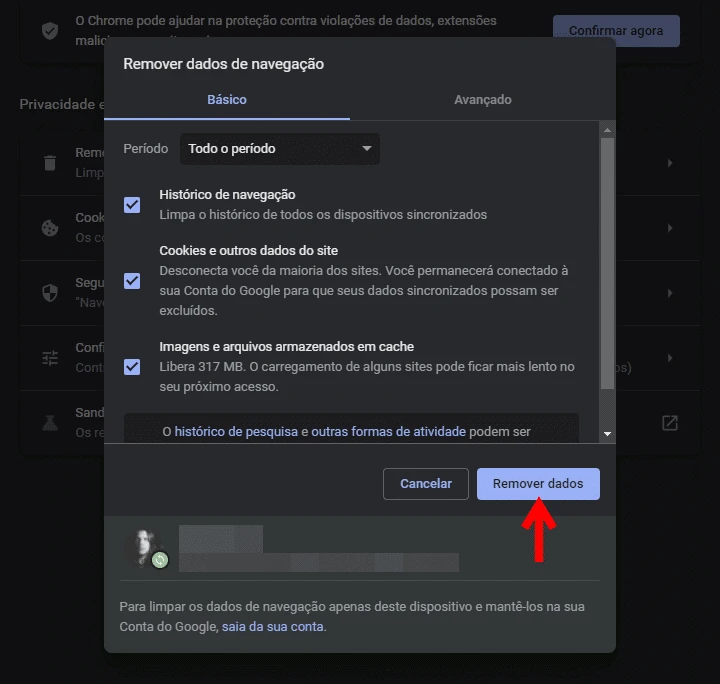

Limpe cache, cookies e o estado SSL do navegador

Quando o certificado de um site é atualizado, o navegador pode manter informações antigas em cache, gerando conflitos. A limpeza de cache, cookies e estado SSL remove dados obsoletos e força uma nova validação do certificado. Essa prática é útil em atualizações recentes.

- No Chrome, vá em Configurações > Privacidade e Segurança > Remover dados de navegação.

- Selecione todas as opções disponíveis e clique em remover dados.

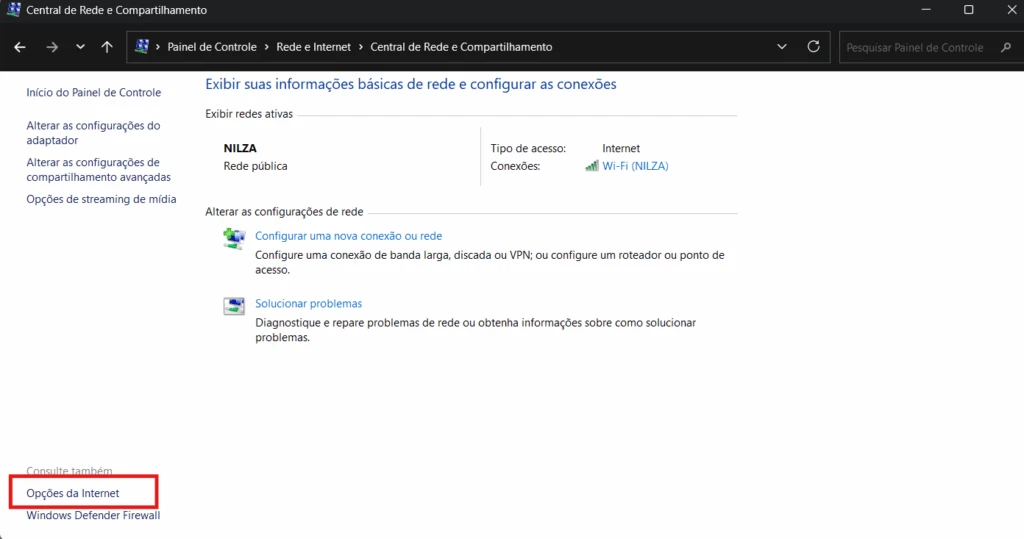

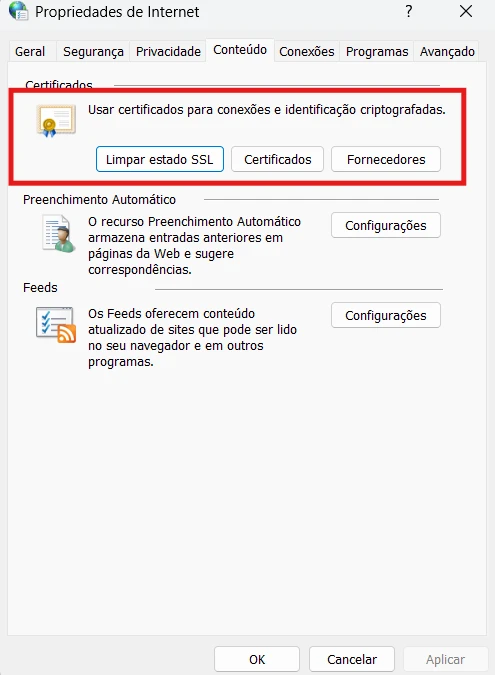

- No Windows, limpe o estado SSL em Painel de Controle > Rede > Opções da Internet > Conteúdo > Limpar estado SSL.

- No Windows, limpe o estado SSL em Opções da Internet > Conteúdo > Limpar estado SSL.

- No Windows, limpe o estado SSL em Conteúdo > Limpar estado SSL.

Com esse passo a passo, fica muito mais fácil testar a resolução do problema.

Sincronize data/hora via NTP

Um dos fatores mais negligenciados, mas extremamente importantes, para o funcionamento adequado de certificados digitais é a sincronização correta de data e hora no sistema.

Como o navegador depende desses parâmetros para verificar a validade do SSL/TLS, qualquer desajuste pode resultar em erros mesmo quando o certificado ainda está ativo.

Imagine, por exemplo, que o relógio do computador esteja configurado para uma data futura: nesse caso, o navegador pode interpretar que o certificado “ainda não é válido”.

Já se o relógio estiver atrasado, o sistema pode acusar que o certificado “expirou”. Para evitar esses problemas, recomenda-se habilitar a sincronização automática via NTP (Network Time Protocol), que garante atualização constante da hora oficial e elimina falhas relacionadas ao relógio local.

Desative temporariamente VPN/antivírus que interceptem HTTPS

Outro ponto relevante é que alguns antivírus e VPNs realizam a chamada inspeção de tráfego HTTPS, técnica em que inserem certificados próprios para analisar o conteúdo criptografado.

Embora isso possa trazer benefícios em termos de segurança, muitas vezes o navegador não reconhece esses certificados intermediários como válidos, resultando em mensagens de erro como o NET::ERR_CERT_AUTHORITY_INVALID.

Para identificar se esse é o caso, basta desativar temporariamente o antivírus, firewall ou VPN e tentar acessar o site novamente. Se o problema for resolvido, a solução definitiva pode envolver ajustar as configurações do software de segurança ou adicionar exceções confiáveis.

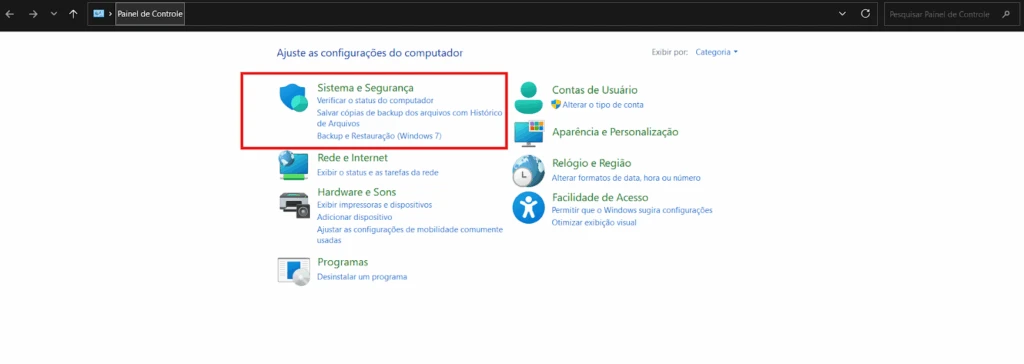

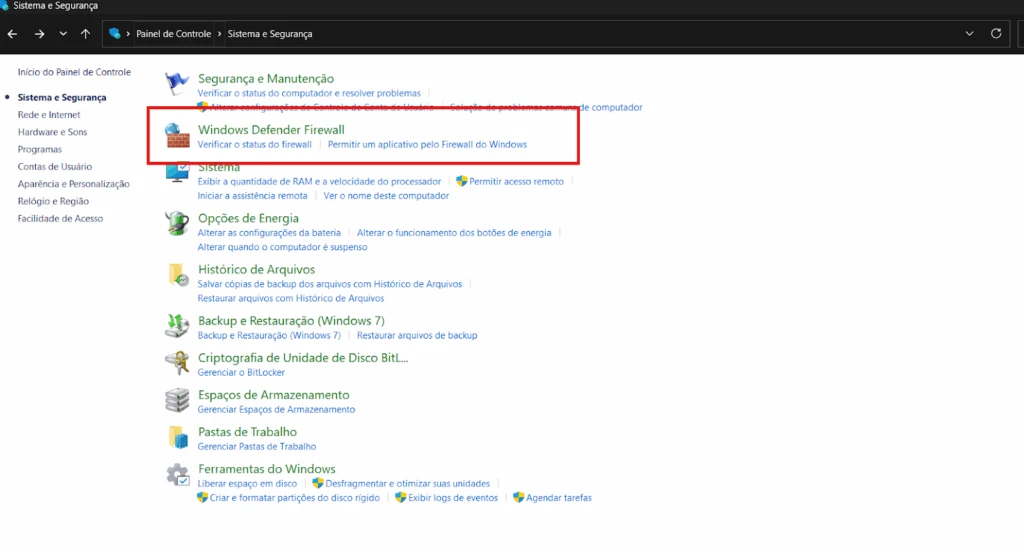

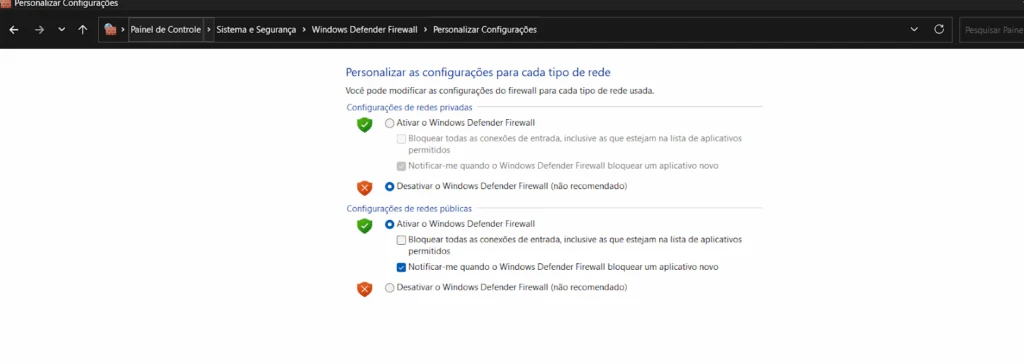

- No Windows vá até Painel de Controle dentro do menu iniciar;

- Depois em Sistema e Segurança, selecionando o Firewall do Windows Defender;

- Agora é só desativar o firewall do Windows.

Teste em outra rede (ex.: 4G)

Também é importante considerar que a rede utilizada pode ser a origem da falha. Em conexões corporativas, proxies e firewalls muitas vezes bloqueiam ou modificam protocolos de segurança, criando incompatibilidades com certos sites.

Para isolar esse tipo de problema, o ideal é testar o acesso em uma rede totalmente diferente, como um 4G de celular ou Wi-Fi externo. Se o site funcionar normalmente em outra rede, significa que a causa está na infraestrutura local de internet e não no servidor do site.

Esse teste simples ajuda a economizar tempo e a entender se a origem do erro está no cliente (usuário) ou no servidor (site).

Atualize ou reinstale o navegador

Por fim, navegadores desatualizados podem não reconhecer novas CAs confiáveis. Atualizar ou reinstalar garante compatibilidade com os padrões mais recentes de segurança TLS/SSL.

Ao final, rode novamente o teste (SSL Labs) para confirmar que a cadeia está completa e o certificado é considerado confiável. Implementar monitoramento contínuo e renovação automática reduz muito a chance de retorno do erro NET::ERR_CERT_AUTHORITY_INVALID.

Se preferir, consulte o suporte da hospedagem ou um especialista em SSL/TLS para validar a configuração e garantir conformidade com as melhores práticas.

Boas práticas para evitar erros futuros

Resolver o erro NET::ERR_CERT_AUTHORITY_INVALID uma vez não é o suficiente, já que é preciso garantir que ele não volte a acontecer. A prevenção economiza tempo, evita perda de visitantes e protege o SEO do site.

Confira algumas recomendações para manter a segurança em dia e evitar que seu site seja marcado como inseguro no futuro.

Use certificados com renovação automática

Uma das formas mais eficientes de evitar o erro NET::ERR_CERT_AUTHORITY_INVALID é utilizar certificados SSL com renovação automática. Assim, você não precisa se preocupar em renovar manualmente a cada vencimento, o que elimina riscos de esquecimento.

É útil para sites corporativos e lojas virtuais, que não podem ficar nem um dia fora do ar por problemas de segurança. Além de manter a conexão criptografada, a renovação automática aumenta a confiabilidade junto aos navegadores e buscadores como o Google.

Habilite HTTPS por padrão

Outra prática fundamental é garantir que todas as páginas do seu site utilizem HTTPS por padrão. Isso pode ser configurado diretamente no servidor ou por meio do redirecionamentos 301 no arquivo .htaccess.

Ao forçar o uso do HTTPS, você garante que nenhum visitante acesse versões inseguras do seu site, evitando erros de certificado.

Além disso, o Google considera o HTTPS como um fator de ranqueamento no SEO, o que significa que sites seguros têm mais chances de aparecer bem posicionados nos resultados de busca.

Em resumo, habilitar o HTTPS não é apenas uma questão de segurança, mas também de visibilidade online.

Configure alertas de expiração para monitorar certificados

Mesmo com certificados automáticos, é recomendado configurar alertas de expiração. Existem ferramentas como o SSL Labs Monitor, Cron Jobs personalizados ou até notificações via painel de hospedagem que avisam quando um certificado está prestes a vencer.

Esse tipo de monitoramento proativo evita surpresas desagradáveis, principalmente em sites críticos que não podem correr o risco de exibir erros de conexão insegura.

Em empresas maiores, esses alertas podem ser integrados ao sistema de monitoramento de TI, garantindo que a equipe seja informada com antecedência.

Verifique se o endereço (URL) corresponde ao certificado

Por fim, é importante verificar regularmente se o endereço do site (URL) corresponde exatamente ao certificado SSL instalado.

Muitas vezes, o erro de autoridade inválida ocorre porque o domínio não está corretamente vinculado ao certificado, como em casos de divergência entre “www” e não-www ou domínios com e sem subdomínios.

Para evitar isso, sempre instale certificados que cubram todas as variações do seu domínio (exemplo: seudominio.com e www.seudominio.com). Além disso, revise as configurações no painel da hospedagem ou no DNS.

Essa verificação garante que os navegadores reconheçam o certificado como válido e mantém a confiança do usuário.

Resumo das melhores práticas para evitar o Erro NET_ERR_CERT_AUTHORITY_INVALID

Agora que você já sabe o que fazer para evitar o Erro NET_ERR_CERT_AUTHORITY_INVALID, veja abaixo um resumo de todas as ações que você pode adotar para manter a sua página sempre em funcionamento.

| Etapa | Descrição | Objetivo |

| 1. Execute um teste de servidor SSL | Utilize ferramentas como SSL Labs para analisar certificado, cadeia e compatibilidade. | Identificar rapidamente a origem do problema no certificado. |

| 2. Instale um certificado confiável | Opte por CAs reconhecidas (Let’s Encrypt, DigiCert, GlobalSign). | Garantir que o navegador reconheça a validade do certificado. |

| 3. Vantagens de CAs confiáveis | Certificados amplamente aceitos, com renovação simplificada e maior credibilidade. | Evitar rejeição em navegadores e transmitir segurança aos visitantes. |

| 4. Renove certificados expirados | Use automações como Certbot ou recursos do painel da hospedagem (ex.: HostGator). | Manter o certificado atualizado e ativo continuamente. |

| 5. Outras verificações rápidas | Recarregar página, limpar cache, ajustar data/hora, desativar VPN/antivírus, testar outra rede. | Eliminar falhas locais antes de mexer na configuração do servidor. |

| 6. Atualize ou reinstale o navegador | Baixe a versão mais recente ou reinstale o navegador utilizado. | Garantir compatibilidade com CAs atuais e padrões modernos de segurança. |

Ou seja, é possível resolver o erro NET::ERR_CERT_AUTHORITY_INVALID de forma estruturada e sem desperdício de tempo. Muitas vezes, uma simples limpeza de cache ou ajuste de hora já é suficiente.

Em casos mais críticos, a instalação de um certificado válido ou a renovação automatizada são a solução definitiva.

Ao final, sempre executar novamente um teste de servidor SSL para confirmar que a cadeia de certificação está completa e que o navegador reconhece o certificado como confiável.

Essa prática garante que seu site continue transmitindo segurança, confiança e credibilidade para os usuários e mecanismos de busca.

Conclusão e próximos passos

O erro NET::ERR_CERT_AUTHORITY_INVALID é comum, mas pode ser resolvido com ações simples como ajustar a data do sistema ou complexas como instalar um novo certificado válido.

O importante é manter o seu site sempre seguro e atualizado para preservar a confiança dos visitantes e o bom ranqueamento no Google.

E você, conseguiu aprender algo aqui hoje? Compartilhe este artigo com alguém que também esteja em dúvida em como resolver o erro e ajude a tomar a melhor decisão e acesse o Blog da HostGator para mais posts como este!

Conteúdo relacionado: